Expuestos 100 millones de usuarios y sus mensajes de SMS

El equipo de investigación de vpnMentor descubrió una base de datos perteneciente a la compañía de comunicaciones estadounidense TrueDialog. El equipo de investigación descubrió la brecha en la base de datos de TrueDialog como parte de un gran proyecto de mapeo web. Los investigadores usan el escaneo de puertos para examinar bloques de IP particulares y probar vulnerabilidades en los sistemas.

TrueDialog proporciona soluciones de mensajes de texto SMS a empresas en los EE. UU. Y la base de datos en cuestión estaba vinculada a muchos aspectos de su negocio. Este fue un gran descubrimiento del equipo dirigido por Noam Rotem y Ran Locar, con una gran cantidad de datos privados expuestos, incluyendo decenas de millones de mensajes de texto SMS.

TrueDialog tiene su sede en Austin, Texas, EE.UU., y ha existido por más de 10 años. Se especializa en la creación de soluciones de SMS para grandes y pequeñas empresas. Existen varios programas de SMS diferentes que incluyen mensajes de texto masivos, opciones de SMS de marketing, alertas urgentes, una solución de SMS de educación y más. Actualmente, TrueDialog trabaja con más de 990 operadores de telefonía celular y llega a más de 5 mil millones de suscriptores en todo el mundo.

En este caso pudieron acceder a esta base de datos porque estaba completamente insegura y sin cifrar.

En este caso pudieron acceder a esta base de datos porque estaba completamente insegura y sin cifrar.

La compañía utiliza una base de datos Elasticsearch, que normalmente no está diseñada para el uso de URLs. Sin embargo, se podía manipular los criterios de búsqueda para exponer los esquemas de la base de datos.

Además de los mensajes de texto privados, el equipo descubrió millones de nombres de usuario y contraseñas de cuentas, datos PII de usuarios de TrueDialog y sus clientes, y mucho más. Al no proteger adecuadamente su base de datos, TrueDialog comprometió la seguridad y la privacidad de millones de personas en los Estados Unidos.

En este caso, fue bastante fácil identificar TrueDalog como el propietario de la base de datos. La identificación de host "api.truedialog.com" se encontró en todas partes. Sin embargo, también estaba claro que se trataba de una gran violación de datos, comprometiendo la privacidad y seguridad de más de 100 millones de ciudadanos estadounidenses en todo el país.

La base de datos se ha cerrado desde entonces, aunque TrueDialog nunca respondió.

La base de datos contenía entradas relacionadas con muchos aspectos del modelo comercial de TrueDialog. La propia empresa estuvo expuesta, junto con su base de clientes, y los clientes de esos clientes. La información contenida en esta base de datos podría haberse utilizado de innumerables maneras contra las personas cuya información fue expuesta.

Los datos expuestos fueron una mezcla de titulares de cuentas TrueDialog, usuarios y cientos de millones de ciudadanos estadounidenses.

Los datos expuestos fueron una mezcla de titulares de cuentas TrueDialog, usuarios y cientos de millones de ciudadanos estadounidenses.

También se encontró información de usuario más detallada. Sin embargo, debido a problemas con la funcionalidad de búsqueda, fue difícil estimar la cantidad exacta de estas entradas.

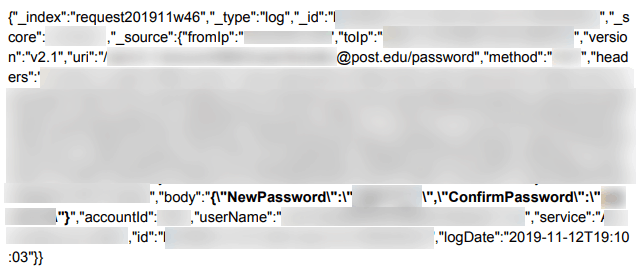

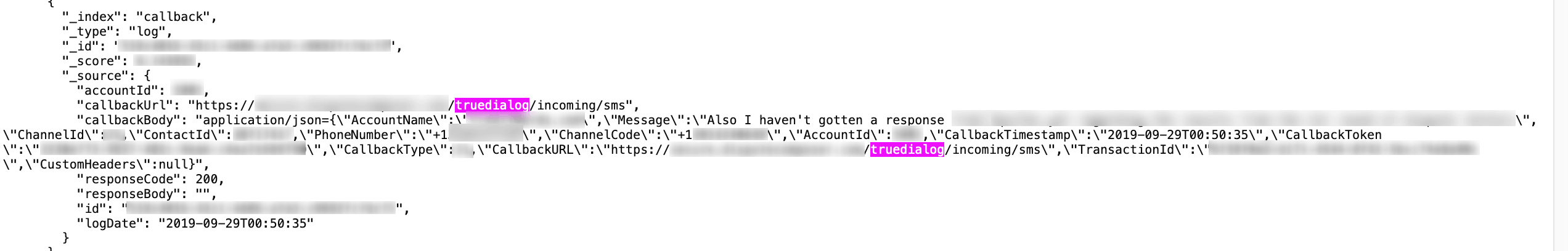

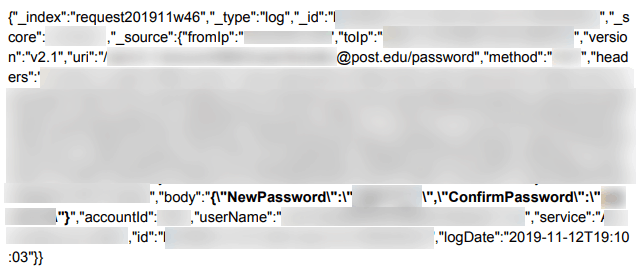

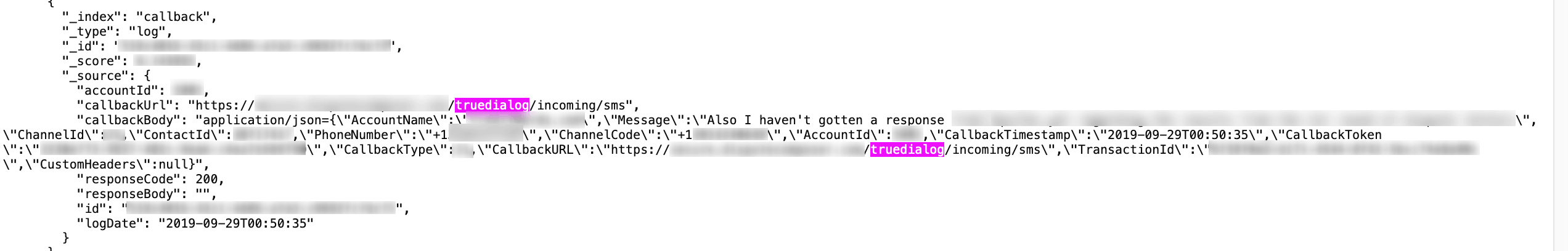

Registros técnicos

Estos registros revelaron detalles importantes sobre cómo se estructura y administra la base de datos. Por ejemplo, hubo cientos de miles de entradas que documentaron la comunicación entre diferentes números de teléfono vinculados a la plataforma de marketing TrueDialogs, Eloqua by Oracle.

También encontraron datos registros de errores internos del sistema, así como muchas solicitudes y respuestas HTTP, lo que significa que quien lo encontró podría ver el tráfico del sitio. Esto por sí solo podría haber expuesto muchas vulnerabilidades.

Además, con los registros de errores internos del sistema, los hackers mal intencionados podrían encontrar vulnerabilidades en el sistema de TrueDialog y explotarlas.

La gran cantidad de datos de contacto en sí es un gran activo para los spammers. Además, los datos personales expuestos pueden resultar muy valiosos para apuntar a las personas a responder al spam y al phishing.

Con todo el contenido del mensaje expuesto en texto sin formato, los estafadores tendrán muchas municiones para el chantaje. Los estafadores pueden usar cualquier información personal que el cliente o los estudiantes envíen en los programas de Educación, y usarla para extorsionarlos.

Para obtener una guía más detallada sobre cómo protegerse, vpnMnetor ha publicado una guía para proteger el sitio web y la base de datos.

Fuente: vpnMentor

TrueDialog proporciona soluciones de mensajes de texto SMS a empresas en los EE. UU. Y la base de datos en cuestión estaba vinculada a muchos aspectos de su negocio. Este fue un gran descubrimiento del equipo dirigido por Noam Rotem y Ran Locar, con una gran cantidad de datos privados expuestos, incluyendo decenas de millones de mensajes de texto SMS.

TrueDialog tiene su sede en Austin, Texas, EE.UU., y ha existido por más de 10 años. Se especializa en la creación de soluciones de SMS para grandes y pequeñas empresas. Existen varios programas de SMS diferentes que incluyen mensajes de texto masivos, opciones de SMS de marketing, alertas urgentes, una solución de SMS de educación y más. Actualmente, TrueDialog trabaja con más de 990 operadores de telefonía celular y llega a más de 5 mil millones de suscriptores en todo el mundo.

La compañía utiliza una base de datos Elasticsearch, que normalmente no está diseñada para el uso de URLs. Sin embargo, se podía manipular los criterios de búsqueda para exponer los esquemas de la base de datos.

Además de los mensajes de texto privados, el equipo descubrió millones de nombres de usuario y contraseñas de cuentas, datos PII de usuarios de TrueDialog y sus clientes, y mucho más. Al no proteger adecuadamente su base de datos, TrueDialog comprometió la seguridad y la privacidad de millones de personas en los Estados Unidos.

En este caso, fue bastante fácil identificar TrueDalog como el propietario de la base de datos. La identificación de host "api.truedialog.com" se encontró en todas partes. Sin embargo, también estaba claro que se trataba de una gran violación de datos, comprometiendo la privacidad y seguridad de más de 100 millones de ciudadanos estadounidenses en todo el país.

La base de datos se ha cerrado desde entonces, aunque TrueDialog nunca respondió.

- Fecha de descubrimiento: 26/11/19

- Fecha de contacto con los vendedores: 28/11/19

- Fecha de acción: 29/11/19

Resumen de la base de datos

La base de datos TrueDialog está alojada por Microsoft Azure y se ejecuta en Oracle Marketing Cloud en los EE. UU. La última vez que los investigadores vieron la base de datos, incluía 604 GB de datos. Los datos incluyeron casi mil millones de entradas que tenían datos confidenciales, como detallaremos a continuación.Ejemplo de datos y entradas expuestas en la base de datos

Es difícil poner en contexto el tamaño de esta fuga de datos. Cientos de millones de personas estuvieron potencialmente expuestas de varias maneras. Es raro que una base de datos contenga un volumen tan grande de información que también es increíblemente variada.La base de datos contenía entradas relacionadas con muchos aspectos del modelo comercial de TrueDialog. La propia empresa estuvo expuesta, junto con su base de clientes, y los clientes de esos clientes. La información contenida en esta base de datos podría haberse utilizado de innumerables maneras contra las personas cuya información fue expuesta.

Inicios de sesión de cuenta TrueDialog

Hubo millones de direcciones de correo electrónico, nombres de usuario, contraseñas de texto sin cifrar y contraseñas codificadas en base64 que son fáciles de descifrar y de fácil acceso.Mensajes SMS enviados a través de TrueDialog

Decenas de millones de entradas de mensajes enviados a través de TrueDialog y conversaciones alojadas en la plataforma. Los datos confidenciales contenidos en estos mensajes SMS incluyen, pero no se limitan a:- Nombres completos de destinatarios, titulares de cuentas TrueDialog y usuarios de TrueDialog

- Contenido de los mensajes

- Correos electrónicos

- Números telefónicos de destinatarios y usuarios

- Fechas y horas en que se enviaron mensajes

- Indicadores de estado en los mensajes enviados, como leer recibos, respuestas, etc.

- Detalles de la cuenta TrueDialog

Detalles del usuario de la cuenta

Hubo cientos de miles de entradas con detalles sobre los usuarios, incluidos nombres completos, números de teléfono, direcciones, correos electrónicos y más.También se encontró información de usuario más detallada. Sin embargo, debido a problemas con la funcionalidad de búsqueda, fue difícil estimar la cantidad exacta de estas entradas.

Registros técnicos

Estos registros revelaron detalles importantes sobre cómo se estructura y administra la base de datos. Por ejemplo, hubo cientos de miles de entradas que documentaron la comunicación entre diferentes números de teléfono vinculados a la plataforma de marketing TrueDialogs, Eloqua by Oracle.

También encontraron datos registros de errores internos del sistema, así como muchas solicitudes y respuestas HTTP, lo que significa que quien lo encontró podría ver el tráfico del sitio. Esto por sí solo podría haber expuesto muchas vulnerabilidades.

Impacto de la violación de datos

El impacto de esta fuga de datos puede tener una impresión duradera para cientos de millones de usuarios. La información disponible se puede vender tanto a vendedores como a spammers.Para TrueDialog

También hay un impacto significativo para TrueDialog, sin incluir cómo esto afectará negativamente su reputación. Sus competidores podrían haber echado un vistazo a su backend y haber visto cómo se maneja la compañía desde adentro. Esto les habría dado una forma de copiar o mejorar el modelo de negocio que ha traído el éxito de TrueDialog. Y ahora que TrueDialog no logró mantener segura su base de datos de clientes, sus competidores también pueden aprovechar la mala publicidad que recibirá la marca e incluso hacerse cargo de sus clientes.Además, con los registros de errores internos del sistema, los hackers mal intencionados podrían encontrar vulnerabilidades en el sistema de TrueDialog y explotarlas.

Para empresas que utilizan TrueDialog

Las credenciales de la cuenta no solo se dejaron sin protección sino también en texto sin formato. Esto significa que cualquiera que haya accedido a la base de datos podrá iniciar sesión en la cuenta de la empresa, cambiar la contraseña y causar una cantidad increíble de daños.Espionaje corporativo

Esta es otra consecuencia del sistema de mensajes sin cifrar que utiliza TrueDialog. Sería fácil para un espía corporativo leer mensajes confidenciales enviados por una compañía rival. Esos datos podrían incluir campañas de marketing, fechas de lanzamiento de un nuevo producto, nuevos diseños de productos o especificaciones y mucho más.Pérdida de ingresos, incluido perder clientes potenciale

Esta fuga también expuso registros con respecto a clientes potenciales. Los clientes de TrueDialog están comprando clientes potenciales y si estos clientes potenciales se filtran, podrían perder mucho dinero.Para clientes y estudiantes de empresas

Un estafador podría usar los detalles privados que estaban expuestos en los mensajes, así como los nombres completos, correos electrónicos y números de teléfono expuestos en una variedad de esquemas fraudulentos.La gran cantidad de datos de contacto en sí es un gran activo para los spammers. Además, los datos personales expuestos pueden resultar muy valiosos para apuntar a las personas a responder al spam y al phishing.

Con todo el contenido del mensaje expuesto en texto sin formato, los estafadores tendrán muchas municiones para el chantaje. Los estafadores pueden usar cualquier información personal que el cliente o los estudiantes envíen en los programas de Educación, y usarla para extorsionarlos.

Consejos de los expertos

TrueDialog podría haber evitado fácilmente esta fuga si hubiera tomado algunas medidas de seguridad básicas para proteger la base de datos. Estos incluyen, pero no se limitan a:- Asegurar los servidores.

- Implementar reglas de acceso adecuadas.

- Nunca dejar un sistema que no requiera autenticación abierta a Internet.

Para obtener una guía más detallada sobre cómo protegerse, vpnMnetor ha publicado una guía para proteger el sitio web y la base de datos.

Fuente: vpnMentor

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!