The Cyberthreat Handbook: libro gratuito con 60 grupos y 490 APT analizados

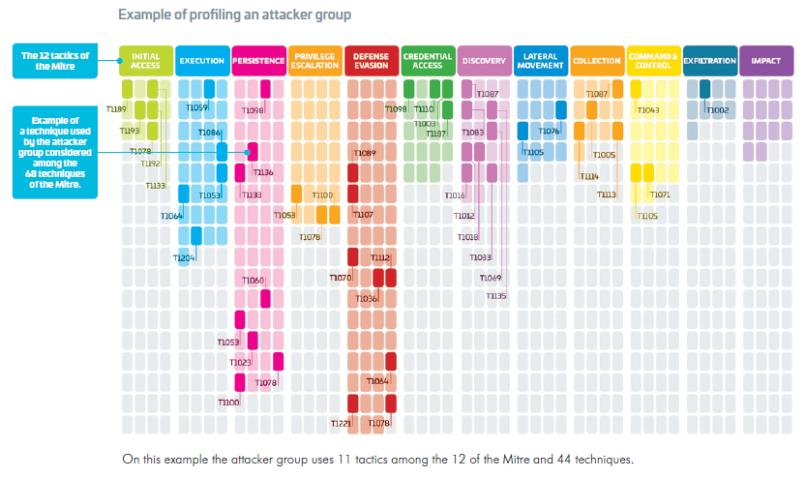

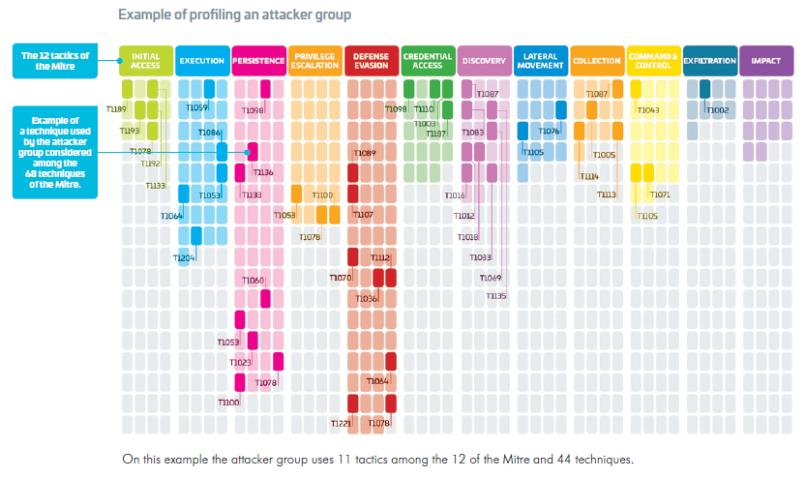

Hoy en día, para cualquier analista de ciberinteligencia y threat hunter, es indispensable tener identificados y perfilados el máximo número posible de threat actors. Recientemente Thales y Verint han publicado un handbook muy completo que contiene descripciones detalladas de las actividades de unos sesenta grupos particularmente significativos. En él se analizan sus tácticas y técnicas (TTPs mapeadas con el framework ATT&CK de MITRE), sus motivos y los sectores seleccionados a partir del análisis de múltiples fuentes de inteligencia.

Los analistas del informe han definido cuatro categorías principales de atacantes en función de sus motivos y objetivos finales. De aproximadamente sesenta grupos de atacantes analizados, el 49% son grupos patrocinados por estados, a menudo con el objetivo de robar datos sensibles de objetivos de interés geopolítico. El 26% son hacktivistas motivados ideológicamente, seguidos de cerca por los cibercriminales (20%) que están impulsados por ganancias financieras. En cuarto lugar, ciberterroristas representan el 5% de los grupos analizados.

Los analistas del informe han definido cuatro categorías principales de atacantes en función de sus motivos y objetivos finales. De aproximadamente sesenta grupos de atacantes analizados, el 49% son grupos patrocinados por estados, a menudo con el objetivo de robar datos sensibles de objetivos de interés geopolítico. El 26% son hacktivistas motivados ideológicamente, seguidos de cerca por los cibercriminales (20%) que están impulsados por ganancias financieras. En cuarto lugar, ciberterroristas representan el 5% de los grupos analizados.

Todos los poderes económicos, políticos y militares principales del mundo son los objetivos prioritarios de los ciberatacantes. Los 12 países del mundo con el PIB más alto se encuentran en la parte superior de la lista de objetivos, encabezados por Estados Unidos, Rusia, la Unión Europea (particularmente el Reino Unido, Francia y Alemania) y China, seguidos por India, Corea del Sur y Japón.

Todos los poderes económicos, políticos y militares principales del mundo son los objetivos prioritarios de los ciberatacantes. Los 12 países del mundo con el PIB más alto se encuentran en la parte superior de la lista de objetivos, encabezados por Estados Unidos, Rusia, la Unión Europea (particularmente el Reino Unido, Francia y Alemania) y China, seguidos por India, Corea del Sur y Japón.

Los sectores más afectados por estos ataques principales son los estados y sus capacidades de defensa, seguidos por el sector financiero, la energía y el transporte. Los ataques a medios de comunicación y el sector de la salud están aumentando rápidamente.

Por último, pero no menos importante, un número creciente de grupos de atacantes ahora se están centrando en las vulnerabilidades en la cadena de suministro, y en particular en socios más pequeños, suministradores y proveedores de servicios que utilizan por ejemplo troyanos para acceder a objetivos importantes.

A lo largo de su larga actividad, el grupo ejecutó cientos de filtraciones de datos, desfiguraciones y ataques DDoS. Cabe destacar el ataque de 2015 contra el Ministerio de Defensa (con miles de registros filtrados), que también condujo al arresto de dos miembros prominentes del colectivo, que usaron los alias Aken y Otherwise. Curiosamente, este último contribuyó al desarrollo de un portal "serverless" para coordinar las operaciones del grupo, llamado Osiris, demostrando capacidades técnicas significativas. Cabe destacar que el grupo también participa activamente en la promoción de operaciones del mundo real, como #OpGreenRights, #OpPaperStorm y Million Mask March.

Los sectores más afectados por estos ataques principales son los estados y sus capacidades de defensa, seguidos por el sector financiero, la energía y el transporte. Los ataques a medios de comunicación y el sector de la salud están aumentando rápidamente.

Por último, pero no menos importante, un número creciente de grupos de atacantes ahora se están centrando en las vulnerabilidades en la cadena de suministro, y en particular en socios más pequeños, suministradores y proveedores de servicios que utilizan por ejemplo troyanos para acceder a objetivos importantes.

FIN7

Es un grupo con motivación financiera que está activo desde al menos 2013, que se dirige principalmente a los sectores minorista, hotelero y de restaurantes, principalmente en Estados Unidos. Hay suposiciones de que este es el mismo grupo que Carbanak, pero parece que estos son dos grupos separados que utilizan herramientas similares y, por lo tanto, actualmente se realiza un seguimiento por separado. Su objetivo principal es robar activos financieros de empresas, como tarjetas de débito, u obtener acceso a datos financieros o computadoras de empleados del departamento de finanzas para realizar transferencias electrónicas a cuentas en el extranjero. A menudo, el grupo utiliza el phishing como su principal vector de ataque, incluidas las campañas de phishing con lanza personalizadas o dirigidas. Además, el grupo utilizó una compañía de fachada llamada "Seguridad Combi", supuestamente con sede en Rusia e Israel, para proporcionar una apariencia de legitimidad y reclutar hackers para unirse a la empresa criminal.Anonymous Italia

Es uno de los grupos hacktivistas más antiguos que aparecen en el panorama italiano de ciberamenazas, en 2012. El grupo se caracteriza por una ideología anarquista, con un fuerte sentido de la justicia social y los problemas medioambientales. Esta impronta altamente ideológica se traduce en una clara aversión hacia las instituciones políticas italianas y las fuerzas de seguridad. En este contexto, identificamos patrones recurrentes en la selección de objetivos de los hacktivistas. De hecho, la policía, los partidos políticos y las instituciones gubernamentales siempre han estado entre sus objetivos preferidos. Cabe destacar que muchos ataques aparentemente se llevaron a cabo en cooperación con otros dos grupos hacktivistas italianos, LulzSec ITA y AntiSecurity ITA, caracterizados por una ideología similar.A lo largo de su larga actividad, el grupo ejecutó cientos de filtraciones de datos, desfiguraciones y ataques DDoS. Cabe destacar el ataque de 2015 contra el Ministerio de Defensa (con miles de registros filtrados), que también condujo al arresto de dos miembros prominentes del colectivo, que usaron los alias Aken y Otherwise. Curiosamente, este último contribuyó al desarrollo de un portal "serverless" para coordinar las operaciones del grupo, llamado Osiris, demostrando capacidades técnicas significativas. Cabe destacar que el grupo también participa activamente en la promoción de operaciones del mundo real, como #OpGreenRights, #OpPaperStorm y Million Mask March.

Turla

Alias Uroburos, Waterbug u Venomous Bear, activo desde al menos 2008, cuando comprometió al Departamento de Defensa de Estados Unidos. Es un grupo de habla rusa y se cree ampliamente que es una organización patrocinada por el estado ruso. En 2015, Kaspersky describió a este Grupo como uno de los "grupos APT de élite" que han estado utilizando y abusando de los enlaces satelitales para administrar sus operaciones, con mayor frecuencia, su infraestructura de C&C". Durante 2018 y 2019, Turla continúa apuntando a gobiernos y organizaciones internacionales en múltiples oleadas de ataques y continúa mejorando sus herramientas. El ataque más reciente apuntó a un grupo iraní APT llamado OilRig. El ataque de Turla a uno de los grupos más exitosos de Irán combina el oportunismo y los intereses internacionales. Cabe recordar que desde 2014 y la anexión de Crimea, las presiones occidentales y la caída del precio del petróleo han sumido a Rusia en una recesión.Lazarus

No es un solo grupo de amenazas. Representa la Oficina 121, que es una de las ocho Oficinas asociadas a la Reconnaissance General Bureau de Corea del Norte. La Oficina 121 es la oficina principal encargada de las operaciones. Fue reorganizado en septiembre de 2016 y ahora está compuesto por:- Laboratorio 110: es la unidad clave bajo RGB; aplica técnicas de ciberataque para realizar operaciones de inteligencia.

- Oficina 98: principalmente recopila información sobre desertores norcoreanos, organizaciones que los apoyan, institutos de investigación en el extranjero relacionados con Corea del Norte y profesores universitarios en Corea del Sur.

- Oficina 414: Recopila información sobre agencias gubernamentales, agencias públicas y empresas privadas en el extranjero.

- Office 35: Office se concentró en desarrollar malware, investigar y analizar vulnerabilidades, exploits y herramientas de hacking.

- Unidad 180: Unidad especializada en realizar operaciones para robar dinero extranjero fuera de Corea del Norte.

- Unidad 91: se centra en las misiones de ataque dirigidas a redes aisladas, en particular en la infraestructura nacional crítica de Corea del Sur

Gratuito las pelotas ! A cambio del libro tenes que dar tus DATOS que valen mucho más! Ni en pedo acepto estas condiciones!

ResponderBorrar