Detrás de escena del ransomware, infiltrando Lockbit (by @Jon__DiMaggio)

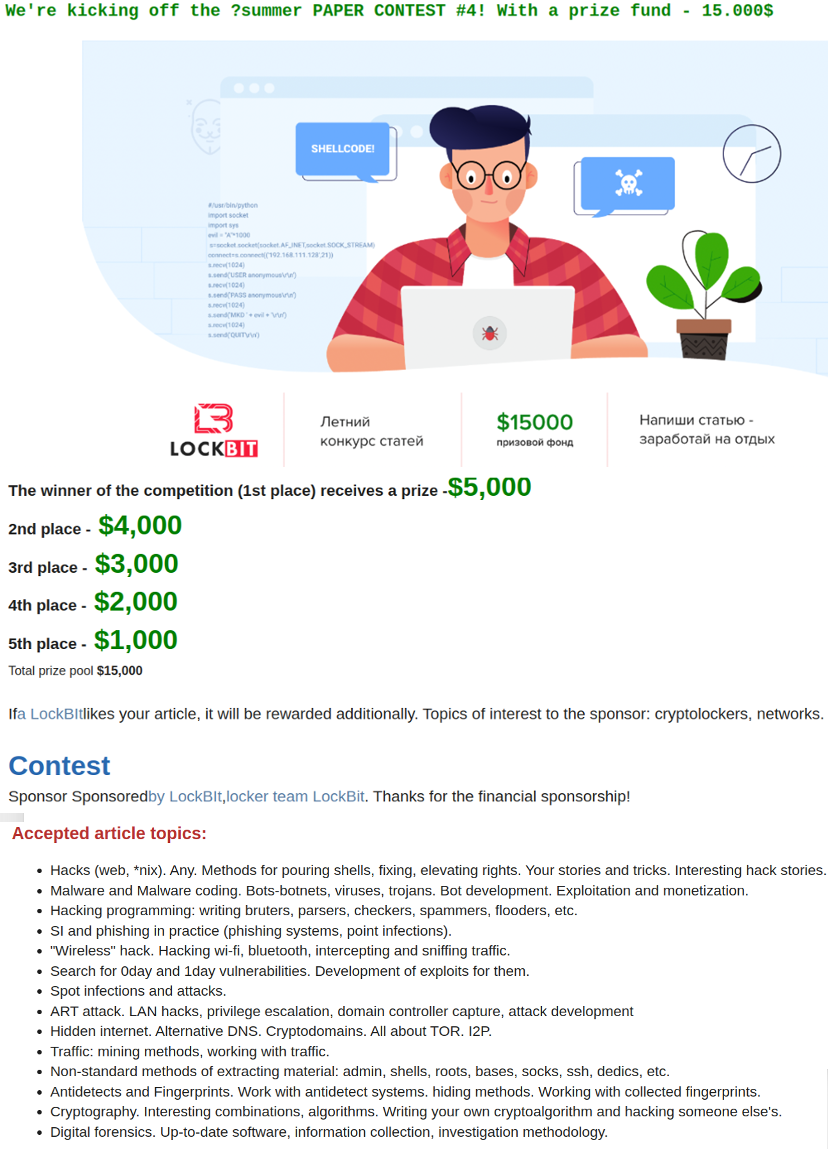

Un anuncio inusual apareció en los foros de la Dark Web rusa en junio de 2020. En medio de los cientos de anuncios que ofrecían números de tarjetas de crédito robados y lotes de información de identificación personal, hubo una convocatoria de artículos.

"Estamos iniciando el CONCURSO DE PAPERS de verano. Los temas de los artículos aceptados incluyen cualquier método para adquirir shells, codificación de malware, virus, troyanos, desarrollo de bots... monetización"

Jon DiMaggio (aka @Jon__DiMaggio), analista jefe de seguridad de Analyst1, recuerda haber visto el anuncio cuando apareció por primera vez y pensó en lo extraño que era que apareciera algún tipo de convocatoria académica en un lugar donde los ciberdelincuentes tienden a reunirse.

Su investigación de un año termina con el informe llamado Ransomware Diaries: Volumen 1, publicado el lunes, en el que DiMaggio revela cómo se infiltró en el grupo y qué aprendió mientras estaba dentro.

Resumen

- El individuo que actualmente lidera y dirige la operación de ransomware LockBit, que a menudo usa la personalidad en línea "LockBitSupp", demuestra rasgos narcisistas que alimentan su ego en constante crecimiento.

- Durante los últimos seis meses, la personalidad de LockBitSupp ha llevado a cabo varias "campañas de desprestigio" basadas en la propaganda contra bandas rivales.

- LockBit usa información y eventos legítimos, que presenta en foros clandestinos para respaldar una historia que beneficia sus propios intereses mientras intenta dañar la reputación de otras pandillas.

- El líder de LockBit afirma que almacena las claves PGP, las billeteras criptográficas, los archivos clave y otros datos confidenciales en dos unidades de disco. Las unidades se almacenan por separado para evitar que alguien obtenga acceso. Mantiene una unidad flash en un collar que siempre usa, y otra se almacena en una unidad guardada por un tercero en un lugar remoto para su custodia.

- El líder de LockBit afirma que accede a su infraestructura de back-end a través de Starlink, un servicio de Internet satelital estadounidense propiedad de SpaceX.3

- El lider de LockBit afirma que se basa principalmente en los intercambios de Bitcoin en Hong Kong y China para lavar su dinero. Cree que la relación adversaria de China con los EE.UU. hace que sea más seguro y fácil realizar operaciones de lavado.

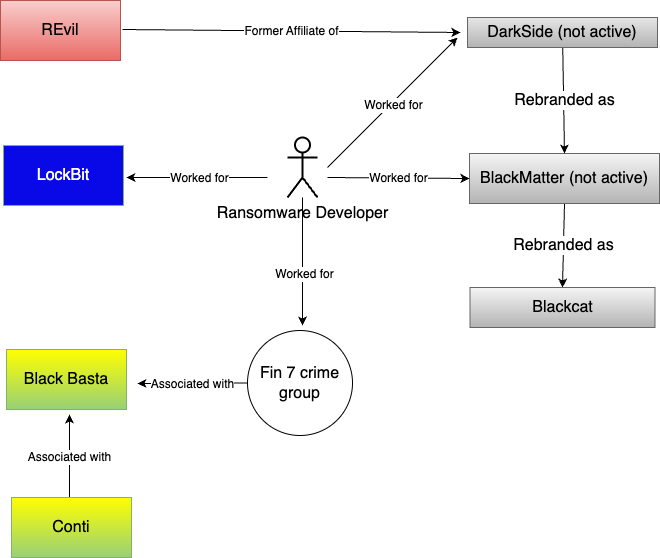

- Según el líder de LockBit, el desarrollador del ransomware DarkSide es la misma persona que desarrolló el ransomware BlackMatter y LockBit Black y el malware desarrollado anteriormente para Fin7, otro grupo de ciberdelincuencia.

- Este individuo está vinculado a muchos ciberdelincuentes de alto nivel y debería ser un objetivo para las operaciones gubernamentales y de aplicación de la ley. Además, el desarrollador puede tener conocimiento de primera mano de las identidades de los miembros clave en varios sindicatos de delitos cibernéticos.

- La atribución anterior realizada por un tercero que vincula a LockBit con el ransomware Gogalocker y Megacortex es falsa. La evidencia utilizada por un proveedor de seguridad externo para realizar la atribución original, es incorrecta.

- LockBit interactúa y se comunica con otras pandillas de ransomware, DarkSide/BlackMatter, BlackCat, REvil, Hive y BlackBasta. Las relaciones son antagónicas, pero los individuos detrás de estas pandillas parecen conocerse y tienen/tenían líneas directas de comunicación entre ellos.

- El administrador de LockBit cree que Conti y BlackBasta trabajan y apoyan en secreto al gobierno ruso, cree que esas pandillas brindan apoyo directamente al FSB.

- En 2020, LockBit patrocinó un "concurso de artículos de verano" en el que los solicitantes enviarían artículos de estilo académico relacionados con técnicas de hacking y explotación. LockBit seleccionaría el mejor artículo y otorgaría al autor un premio monetario. Este fue uno de sus primeros intentos de obtener reconocimiento entre los ciberdelincuentes y demuestra su enfoque de "pensar fuera de la caja" para identificar y reclutar a los futuros delincuentes inteligentes.

- Es probable que el líder de la pandilla está detrás de la personalidad de LockBitSupp y, en ocasiones, hace que otro miembro lo cubra para mantener el perfil activo y comprometido con la comunidad criminal. En algunas otras ocasiones estas Personas se contradicen y en otras, estas contradicciones son intencionales para despistar a las fuerzas del orden público y a los investigadores.

El concurso de verano

DiMaggio dijo que el concurso de artículos de verano fue una forma extrañamente intelectual de apelar a la vanidad de un grupo que normalmente no reclama mucho crédito público por lo que hace: los ciberdelincuentes.

Eso puede explicar en parte por qué el concurso terminó generando una gran cantidad de interés. El premio en efectivo de U$S 5.000 para el mejor artículo probablemente también tuvo algo que ver con eso. Pero no fue solo la novedad de presentar un concurso lo que hizo que DiMaggio se diera cuenta del problema, sino quién patrocinaba el concurso: una banda de ransomware rusa llamada LockBit.

Ese concurso fue el primero de una larga lista de iniciativas, no relacionadas con el pan de cada día de una pandilla de ransomware, que un hacker llamado LockBitSupp hizo en los últimos dos años para profesionalizar al grupo, según DiMaggio, quien pasó más de un año dentro de los canales privados de LockBit interactuando con LockBitSupp y otros miembros.

DiMaggio asume que una vez que su informe se haga público, cualquier Persona que haya usado para acercarse a LockBitSupp y su operación sería quemada. Pero sostiene que todo el ejercicio fue importante porque los funcionarios de seguridad están tan concentrados en las partes técnicas del ransomware que olvidan que las personas detrás de estos ataques son solo humanos.

"LockBitSupp se considera a sí mismo como el director ejecutivo de una empresa", dijo DiMaggio, quien cree que LockBitSupp es más que una simple persona de apoyo o administrador del grupo, como su apodo implica.

DiMaggio observó cómo LockBitSupp comenzaba a actualizar la infraestructura del grupo. Lo vio reclutar desarrolladores que estaban creando paneles de ransomware fáciles de usar de LockBit. Estaba al tanto de los esfuerzos del grupo para cambiar el modelo tradicional de pago de ransomware al poner a los afiliados a cargo.

El enfoque de LockBitSupp en la profesionalización del grupo es parte de la razón por la que LockBit ha tenido tanto éxito en el mundo de los ciberdelincuentes: el grupo representó el 44% del total de ataques de ransomware lanzados el año pasado.

"Lo está manejando como un negocio y es por eso que creo que pasa tanto tiempo en foros criminales interactuando, hablando y siendo accesible", dijo DiMaggio. "Él quiere que LockBit sea popular y fácil de abordar".

El año pasado, el mundo de los ciberdelincuentes se vio sacudido por un investigador que publicó años de registros de chat internos del grupo ruso de ransomware Conti. Los registros de chat se conocieron como los "Panamá Papers" del mundo del ransomware porque les dieron a los observadores una visión sin filtrar de cómo funcionan las operaciones de ransomware.

El informe de DiMaggio es una versión de lo mismo para LockBit. Al compartir algunos de los chats que inició y de los que estaba al tanto, explica cómo LockBit llegó a eclipsar otras operaciones de ransomware y lo qué planean hacer en el futuro.

A continuación, se muestra un diagrama de asociación de alto nivel que muestra las conexiones básicas entre varias bandas criminales discutidas en esta sección en relación con LockBit:

¿Hablas alemán?

La relación de DiMaggio con LockBit y su líder comenzó con una entrevista de trabajo fallida. Era 2020 y LockBit estaba buscando programadores. Pusieron una publicación de trabajo para afiliados y DiMaggio aplicó. No esperaba llegar muy lejos en el proceso. "No soy un hacker", dijo.

Aún así, consiguió una entrevista virtual y llegó hasta la prueba de evaluación de LockBit. Estaba destinado a medir si un solicitante realmente tenía las habilidades de codificación que afirmaba tener o si solo exageraba sus habilidades.

"La prueba de evaluación que me dieron mostró que no estaba lo suficientemente calificado", dijo DiMaggio. "No esperaba comunicarme con nadie, pero me permitieron permanecer en su canal TOX", que resultó ser una mina de oro.

TOX es un servicio de mensajería instantánea peer-to-peer, una especie de Skype cifrado que muchos ciberdelincuentes prefieren. Gran parte de las negociaciones de ransomware del mundo ocurren en TOX. Entonces, estar en el canal TOX para LockBit le permitió a DiMaggio ser una especie de mosca en la pared, observando a los ciberdelincuentes en el trabajo y en la naturaleza.

Pero DiMaggio quería ser más que una mosca en la pared: quería participar. Entonces, puso el cebo a LockBitSupp. "Le pregunté si pensaba que el FBI había comprometido una cuenta utilizada por otro grupo de ransomware. No me importaba lo que dijera, pero lo vi como una oportunidad porque parecía muy paranoico acerca de que eso sucediera".

DiMaggio pretendía ser uno de los afiliados o subcontratistas de LockBit, y le dijo a LockBitSupp que los afiliados también podrían estar en peligro. "Y él dijo, ya sabes, prefiero no tener estas conversaciones en estos foros, sino en nuestra propia infraestructura", y le pidió a DiMaggio (o al menos quién pretendía ser) que trasladara la conversación allí. El único problema era que LockBit era una banda rusa de ransomware y DiMaggio no hablaba ruso.

"Así que comencé la conversación con él en alemán y, por supuesto, él dice: no hablo alemán", dijo DiMaggio. "Pero aquí está la cosa. Todos hablan un poco de inglés porque los angloparlantes son sus principales víctimas".

Antes de darse cuenta, él y LockBitSupp estaban hablando en el canal privado del grupo y, de alguna manera, LockBitSupp era exactamente lo que DiMaggio esperaba. Era un tipo que exageraba sus logros y hablaba mal de otros grupos. En lo que era diferente era en su sentido de que para que la industria del ransomware pasara al "siguiente nivel", tenía que funcionar más como un negocio tradicional, y LockBitSupp tenía un plan para hacer precisamente eso.

Tatuajes por U$S500

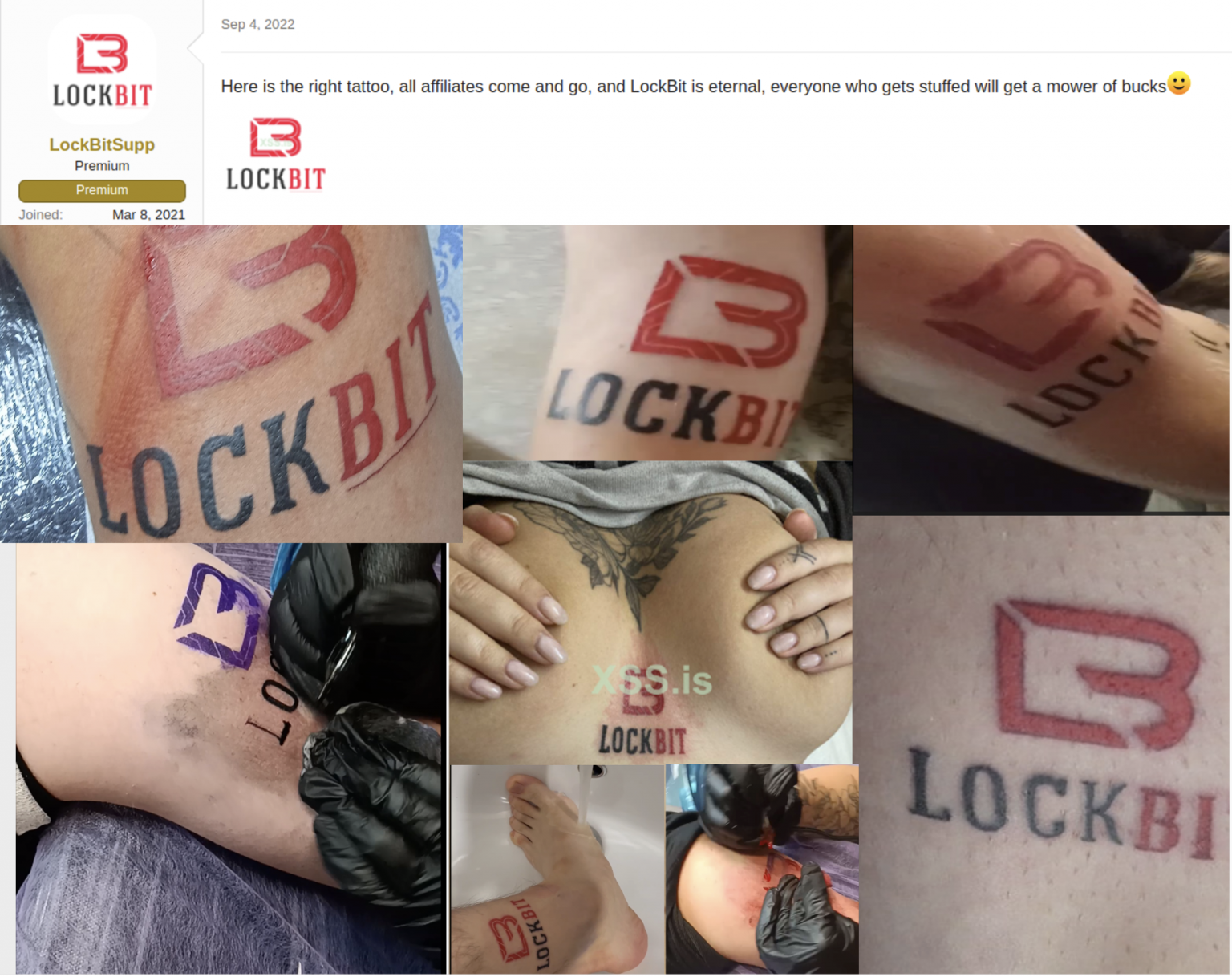

Entonces LockBit comenzó con un logotipo. Algunos grupos de ransomware, como Vice Society, estaban experimentando con eso. El logotipo de LockBit, una interpretación retro de su nombre en rojo, blanco y negro, comenzó a aparecer en todo lo que tocaban: en su sitio web de filtraciones, su membrete, sus notas de rescate, todo lo que patrocinaban.

Luego probaron suerte con algo nuevo: comenzaron a ofrecer a las personas entre U$S 500 y U$S 1.000 para tatuarse el logotipo de LockBit en sus cuerpos. "Escuché eso, pensé, no hay forma de que alguien se tatúe el nombre de una marca de ransomware y su logotipo en sus cuerpos. Pero, la gente lo hizo. Eso es una locura para mí".

Luego, LockBitSupp comenzó a trabajar de manera más estratégica: "Comenzó a estudiar las ineficiencias y los cuellos de botella en el modelo comercial del ransomware", dice DiMaggio. Comenzó a descifrar qué era lo que impedía que el delincuente promedio lanzara ataques exitosos, y ¿por qué no usaban LockBit?

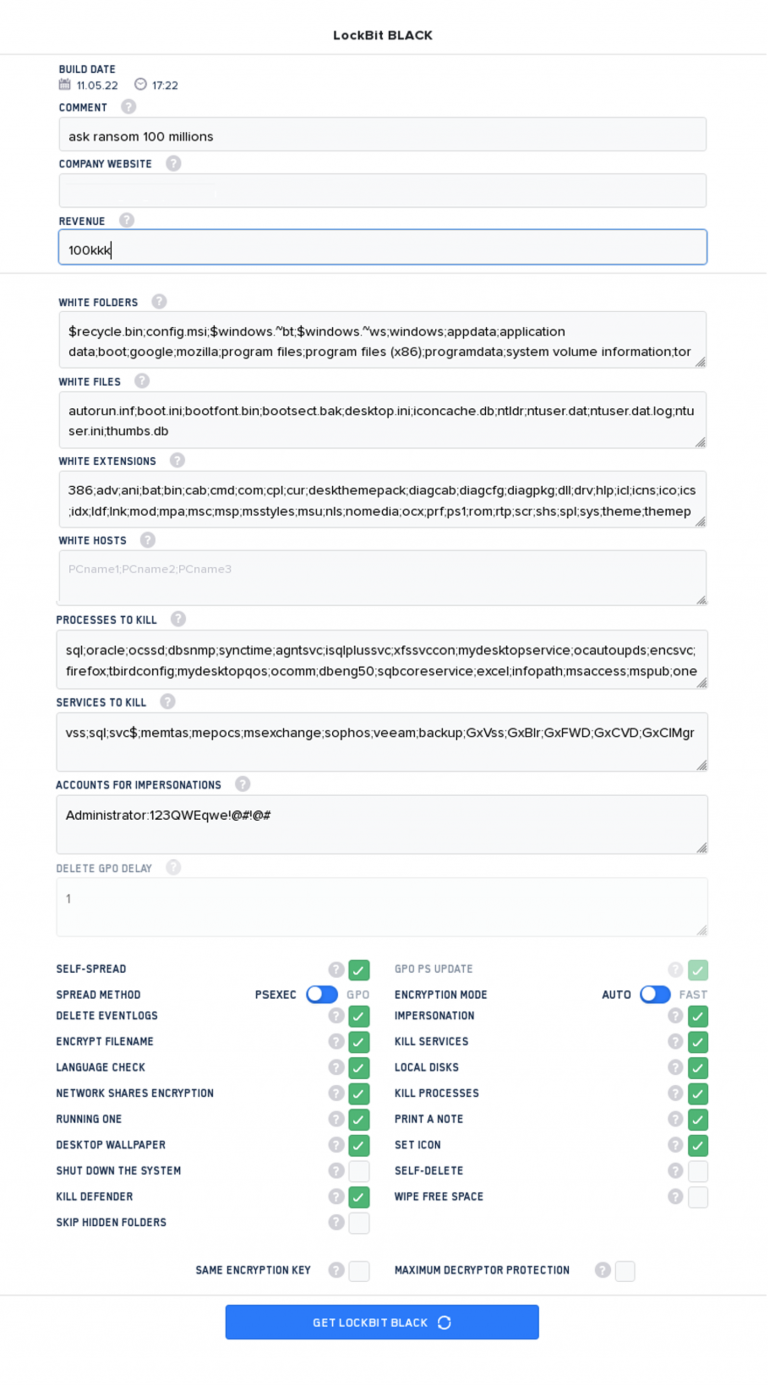

LockBit Red aka LockBit 2.0

La solución de LockBitSupp fue algo que llamó LockBit Red. Fue calificado públicamente como LockBit 2.0. "Pienso en ello como un ransomware simplificado". Si no eres un gran programador y querías ganar algo de dinero lanzando ataques de ransomware rápido, no hay problema. LockBit 2.0 era esencialmente apuntar y hacer clic.

Crearon un tablero para ayudar a los delincuentes informáticos a realizar un seguimiento de todo el ransomware que habían lanzado y luego mejoraron el cifrador para que los atacantes pudieran robar datos más rápido. Incluso crearon notificaciones automáticas que alertarían a los atacantes cuando una víctima respondiera a una demanda de rescate.

LockBitSupp tomó lo que suele requerir semanas para ingresar a una red ejecutando comandos manualmente y lo automatizó con una interfaz gráfica para todos. LockBitSupp ciertamente no fue la primera persona en probar esto, pero fue el primero en hacerlo tan bien. La consola de administración central de LockBit incorporó todos los elementos dispares de un ataque de ransomware y los colocó en un solo lugar.

"Hicieron un proceso que era intrincado, lento y estaba sacando datos fuera de su propio control y lo hicieron rápido, eficiente, dentro de su propia infraestructura y listo para usar".

Cambios en los afiliados

Pero lo que hizo LockBitSupp que cambió las reglas del juego fue cambiar el sistema de pago de ransomware, que era uno de los mayores problemas en el mundo de los ciberdelincuentes. La dificultad no es tanto hacer que la víctima pague un rescate; eso fue comparativamente fácil. El tema era pagar a todas las personas que trabajaron en el ataque.

Tradicionalmente, las pandillas de ransomware usan subcontratistas o afiliados. Piense en ellos como especialistas: personas que podrían ser particularmente buenas para buscar vulnerabilidades o para entrar en determinados tipos de redes.

Cada atacante haría específicamente en lo que es bueno en ese momento y cobraría ese porcentaje del rescate al final. Casi como un sistema de facturación. Dado el negocio en el que se encuentran, no es demasiado sorprendente que muchas veces no reciban el dinero que se les debe. "No recibir el pago era una preocupación de la que se hablaba mucho y todavía se habla mucho en estos foros criminales".

Así que Lockbit cambió el juego y puso a los afiliados a cargo. "Tú, como afiliado, haces la negociación y cobras ese dinero tú mismo y luego nos pagas nuestro porcentaje", dijo DiMaggio, y así fue como funcionó. "Inherentemente, les da confianza y les quita el miedo a ser estafados".

Una vez que LockBit hizo eso y actualizó su producto de ransomware, los afiliados empezaron a trabajar con ellos. LockBit de repente tuvo más trabajo de lo que podía, lo que explica en gran medida por qué LockBit ha sido tan formidable en el mundo del ransomware hoy y se encontró responsable de casi la mitad de todos los ataques de ransomware el año pasado.

Hackear St. Mary's

El verano pasado, Jon DiMaggio estaba en una de las salas de chat de LockBit cuando los miembros comenzaron a alardear de su última víctima: un pequeño pueblo canadiense llamado St. Mary's. "La conversación fue casi como chocar los cinco y reírse de las propias víctimas, burlándose de lo fácil que era comprometerse".

Los atacantes a menudo ingresan a estos foros de delincuentes informáticos y comienzan a hablar sobre lo que acaban de robar. "Les gusta revisar los datos para encontrar los aspectos más vergonzosos... y compartir cosas. Y es, por lo general, es muy parecido a un acosador en línea: molestar a la víctima, hablar basura como si fuera una gran broma".

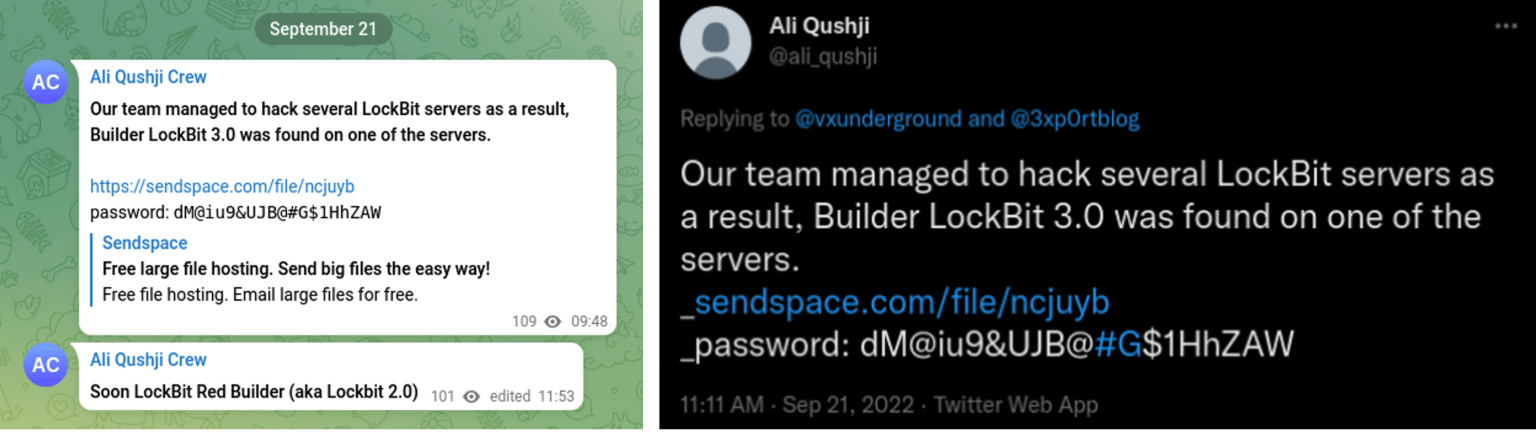

El hacker hackeado... por un programador borracho

Según una Persona (alias "Ali Qushji Crew"), en algún momento piratearon la infraestructura de LockBit y robaron el código fuente del generador de ransomware y lo pusieron a disposición para descargarlo. Esto es importante ya que el constructor crea la carga útil del ransomware LockBit que se usa en los ataques. Una vez hecho público, cualquiera puede usarlo como mejor le parezca. Poco después del tuit, un investigador de seguridad cibernética con sede en Ucrania, @3xp0rt, subió los archivos a GitHub, poniéndolos a disposición de cualquiera para que los analice.

La parte más extraña del incidente no es la filtración sino la historia que la rodea. Ali Qushji y su equipo asociado no piratearon la infraestructura de LockBit ni robaron el constructor como afirmaban. En cambio, Ali Qushji y la historia de piratería se crearon para proporcionar una negación plausible al verdadero perpetrador detrás de la filtración. Sin embargo, aunque la historia y el personaje eran ficticios, ¡el código fuente del generador de ransomware filtrado era auténtico!

La pregunta obvia es, si LockBit no fue pirateado, ¿cómo la persona detrás de la fuga obtuvo acceso al generador de ransomware? La respuesta provino de vx-underground y el investigador de ciberseguridad, John Hammond: un empleado descontento con un problema con la bebida en el trabajo estaba detrás de la filtración.

Uso de Zero-Day

Es extremadamente raro que un ciberdelincuente use un verdadero Zero-Day no revelado. Sin embargo, LockBit es un adversario único y ejecutó un ataque en julio, donde explotaron una vulnerabilidad previamente desconocida que se encontraba en algunas versiones de los servidores de Microsoft Exchange.

En el ataque, LockBit obtuvo acceso a dos servidores de Exchange que ejecutaban Windows Server 2016 Standard. El exploit permitió a los atacantes obtener acceso remoto al entorno de la víctima con privilegios altos, donde robaron datos y cifraron sus sistemas.

El uso de un Zero-Day demuestra la capacidad y el acceso a recursos no disponibles para la mayoría de los atacantes. Sin embargo, LockBit genera muchos ingresos extorsionando a sus víctimas y ciertamente tiene el capital para comprar o pagar a otros para que descubran fallas de software desconocidas que puede reutilizar para sus operaciones delictivas.

LockBit 3.0

La pregunta que Jon DiMaggio seguía queriendo responder era humana: ¿quién hace este tipo de cosas? ¿Quién piensa que un hospital, una pequeña ciudad o una escuela es un objetivo legítimo?

DiMaggio solía hacer este tipo de perfiles y análisis para las agencias de inteligencia del gobierno. Entonces, después de pasar más de un año acechando en salas de chat, lanzando preguntas y observando las interacciones entre LockBitSupp y otros en el mundo del ransomware, lo que cree que ha reconstruido es esto: LockbitSupp es un hombre blanco de entre treinta y cinco años, tiene hijos, vive en Rusia o Europa del Este. Creció pobre y eso es fundamental para entenderlo.

"Él dice que lo molestaban por no tener dinero y no tenía muchos amigos. Debido a eso, se le crearon muchas inseguridades y, cuando obtienes mucho éxito, eso genera un ego muy fuerte."

DiMaggio dice que LockBitSupp se ve a sí mismo como un "príncipe de las tinieblas", como un villano de Batman empeñado en sembrar destrucción. Es por eso que siempre está escalando. Por ejemplo, quiere agregar ataques de denegación de servicio al menú de ransomware del grupo. Porque, dice LockBitSupp en un chat, "los ataques DDoS lo vigorizan y hacen la vida más interesante".

A pesar de toda su valentía, los supervillanos son un poco inseguros. Y en el caso de Lockbit, tal vez menos sorprendente, es súper paranoico. Esa paranoia no le permite que disfrute de todo el dinero que está ganando. "Él no puede viajar a lugares. No puede irse de vacaciones o dejar ciertas áreas del mundo. Y por todo esto, no parece feliz". DiMaggio dijo que sería fácil jugar con la paranoia de LockBitSupp y usar campañas de des-información en su contra.

Lo que podría explicar por qué DiMaggio dijo que sus palabras de despedida a LockBitSupp serían estas: "Cuida tu espalda. Hay investigadores, hay analistas, hay agencias de aplicación de la ley y gobiernos enteros que vienen por ti. Mira sobre tu hombro, es difícil dormir por la noche", DiMaggio hizo una pausa, "Eso me hace sonreír".

Fuente: The Record | Analyst1

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!