Campaña busca infectar a investigadores de ciberseguridad mediante Ingeniería Social

Threat Analysis Group (TAG) de Google ha identificado

una campaña en curso dirigida a investigadores de seguridad que trabajan en

investigación vulnerabilidades en diferentes empresas y

organizaciones.

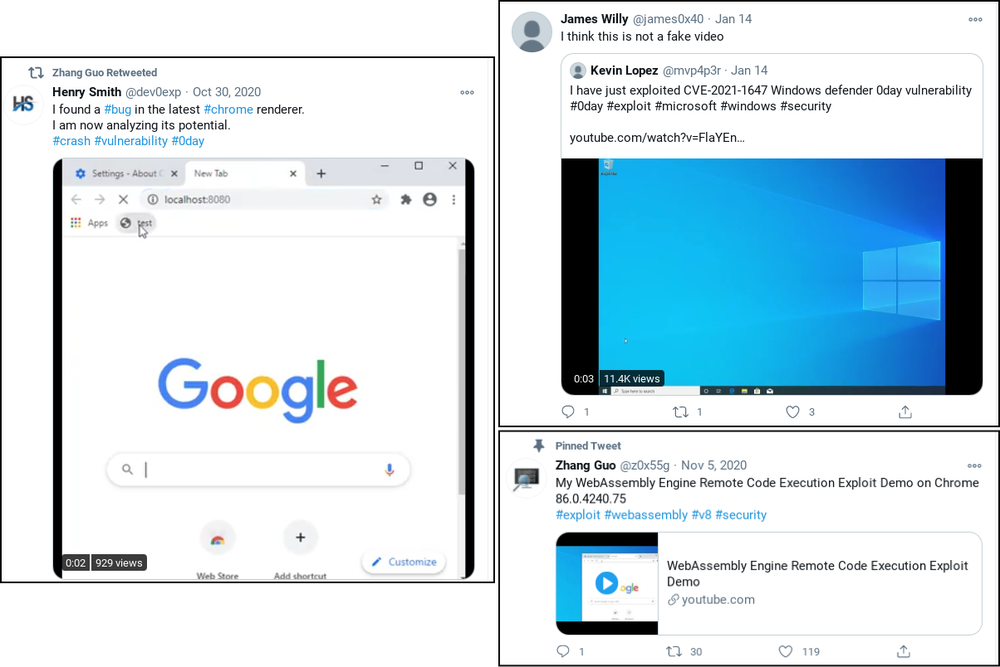

Los actores detrás de esta campaña, atribuida a una entidad respaldada por el gobierno con sede en Corea del Norte, han empleado varios medios para dirigirse a los investigadore. Para generar credibilidad y conectarse con los investigadores de seguridad, los atacnates establecieron un blog de investigación y varios perfiles (falsos) en redes sociales para interactuar con los posibles objetivos. Han utilizado estos perfiles para publicar enlaces a su blog, publicar videos de sus supuestos exploits (falsos) y para amplificar y retuitear publicaciones de otras cuentas que controlan. Los (falsos) investigadores usaban Twitter, LinkedIn, Telegram, Discord, Keybase y el correo y se conocen al más diez perfiles.

Por ejemplo, decían conocer un supuesto exploit para un fallo en Windows Defender y mostraban un vídeo (falso). El fallo fue descubierto por la comunidad de investigadores reales pero era respaldada por los perfiles falsos.

Los criminales preguntaban a las víctimas si querían colaborar con ellos en su investigación y compartían un proyecto hecho en Visual Studio. Dentro de ese proyecto estaría el código fuente para explotar la vulnerabilidad, así como una DLL adicional que se ejecutaría a través de Visual Studio Build Events. En realidad la DLL es un malware personalizado que comenzaría a comunicarse de inmediato con los dominios C2 controlados por actores.

Además de dirigirse a los usuarios a través de la ingeniería social, se observaron varios casos en los que los investigadores se han visto comprometidos después de visitar el blog de los actores. En cada uno de estos casos, los investigadores siguieron un enlace en Twitter a un artículo alojado en blog.br0vvnn[.]io, y poco después, se instaló un servicio malicioso en el sistema del investigador.

En el momento de estas visitas, los sistemas de las víctimas estaban ejecutando versiones de navegador Windows 10 y Chrome totalmente parcheadas y actualizadas. En este momento TAG no puede confirmar el mecanismo de compromiso, pero están buscando cualquier tipo información que otros puedan tener. Las vulnerabilidades de Chrome, incluidas las que se explotan ItW, son elegibles para el pago de recompensas bajo el Programa de Recompensas por Vulnerabilidades de Chrome.

Actualización abril 2021: sucedió de nuevo.

Fuente:

TAG

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!