Nuevo 0-Day en Windows 10 permite elevación de privilegios

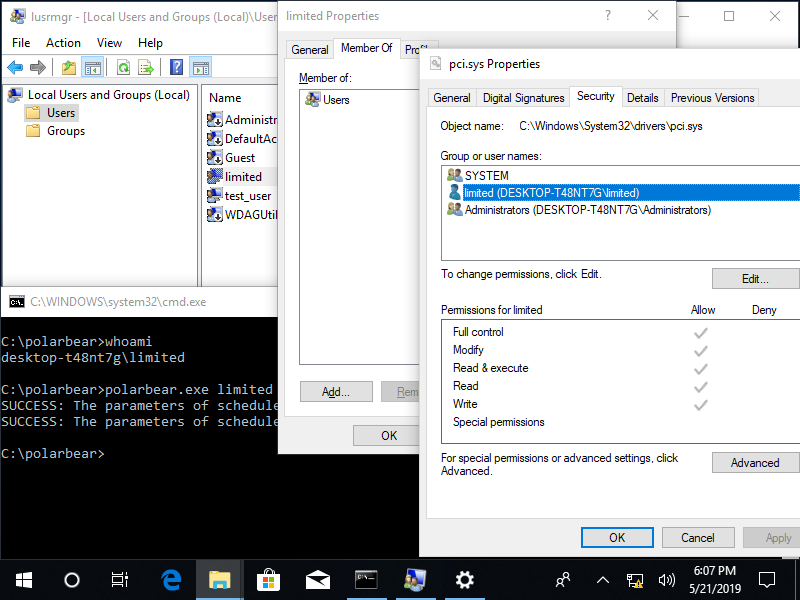

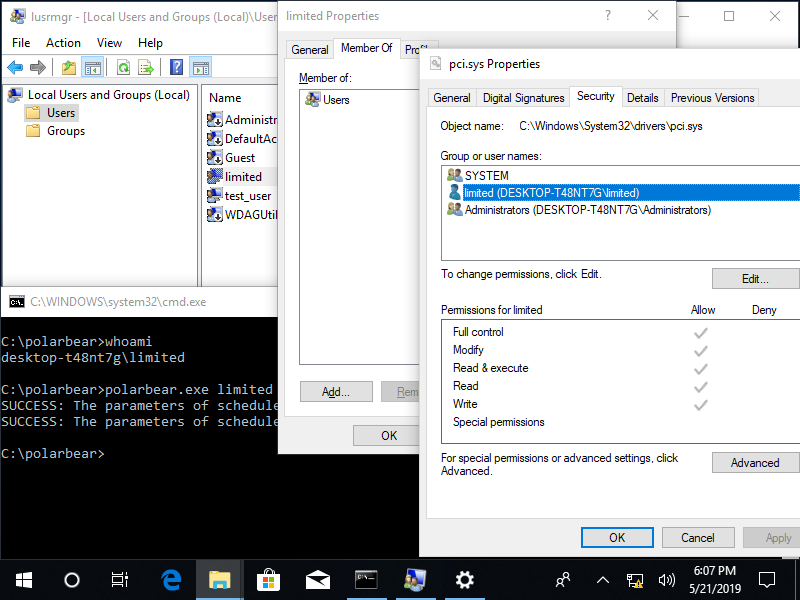

SandboxEscaper vuelve a publicar sin avisar un nuevo ataque de elevación de privilegios en Windows 10. Lo consigue a través de la importación del viejo formato de creación de tareas programadas .job de un Windows XP a un Windows 10. Desde finales de 2018, esta investigadora tiene un largo historial de pruebas de concepto que publica con detalles y sin previo aviso. Con ellas consigue principalmente elevar privilegios en el sistema.

En este caso, lanzó el código de una vulnerabilidad y prueba de concepto (PoC) para una nueva vulnerabilidad que afecta al sistema operativo Windows 10. Esta es su quinta versión de vulnerabilidad pública 0-Day en Windows [1, 2, 3] en menos de un año.

Publicado en GitHub, la vulnerabilidad aprovecha un problema de escalamiento de privilegios que podría permitir a un atacante local o malware obtener y ejecutar código con privilegios de sistema administrativo en las máquinas seleccionadas, lo que finalmente permitirá que el atacante obtenga el control total de la máquina.

Publicado en GitHub, la vulnerabilidad aprovecha un problema de escalamiento de privilegios que podría permitir a un atacante local o malware obtener y ejecutar código con privilegios de sistema administrativo en las máquinas seleccionadas, lo que finalmente permitirá que el atacante obtenga el control total de la máquina.

La vulnerabilidad reside en el Programador de Tareas, una utilidad que permite a los usuarios de Windows programar el inicio de programas o secuencias de comandos en un momento predefinido o después de intervalos de tiempo especificados.

El código de explotación de SandboxEscaper hace uso de SchRpcRegisterTask, un método en el Programador de tareas para registrar tareas en el servidor, que no verifica correctamente los permisos y, por lo tanto, puede usarse para establecer un permiso arbitrario de DACL (lista de control de acceso discrecional).

Para el exploit, se llama a la función _SchRpcRegisterTask para registrar la tarea (en la prueba de concepto utiliza los antiguos "schtasks.exe" y "schedsvc.dll" para hacerlo, pero se podría llamar directamente. Luego manipula los permisos con SetSecurityInfo para obtener privilegios de SYSTEM sobre ficheros en los que en principio un usuario no debería poder manipular.

Un programa malintencionado o un atacante con pocos privilegios puede ejecutar un archivo .job con formato incorrecto para obtener privilegios de System, lo que eventualmente le permite al atacante obtener acceso completo al sistema de destino. SandboxEscaper también compartió un video de prueba de concepto que muestra el nuevo exploit de día cero de Windows en acción.

La vulnerabilidad ha sido probada y se ha confirmado que funciona correctamente en una versión totalmente parcheada y actualizada de Windows 10, 32 bits y 64 bits, así como Windows Server 2016 y 2019.

Pero esto no acaba aquí. Según ha indicado la desarrolladora, aún tiene otros cuatro exploits Zero-Day que pretende divulgar y/o vender por U$S60.000.

Actualización 23/05: menos de 24 horas después de revelar públicamente esta vulnerabilidad 0-Day, SandboxEscaper ha lanzado dos nuevos exploits para otras dos vulnerabilidades 0-Day. Estas nuevas vulnerabilidades afectan el servicio de Informe de errores de Windows e Internet Explorer 11.

Fuente: THN

En este caso, lanzó el código de una vulnerabilidad y prueba de concepto (PoC) para una nueva vulnerabilidad que afecta al sistema operativo Windows 10. Esta es su quinta versión de vulnerabilidad pública 0-Day en Windows [1, 2, 3] en menos de un año.

La vulnerabilidad reside en el Programador de Tareas, una utilidad que permite a los usuarios de Windows programar el inicio de programas o secuencias de comandos en un momento predefinido o después de intervalos de tiempo especificados.

El código de explotación de SandboxEscaper hace uso de SchRpcRegisterTask, un método en el Programador de tareas para registrar tareas en el servidor, que no verifica correctamente los permisos y, por lo tanto, puede usarse para establecer un permiso arbitrario de DACL (lista de control de acceso discrecional).

Para el exploit, se llama a la función _SchRpcRegisterTask para registrar la tarea (en la prueba de concepto utiliza los antiguos "schtasks.exe" y "schedsvc.dll" para hacerlo, pero se podría llamar directamente. Luego manipula los permisos con SetSecurityInfo para obtener privilegios de SYSTEM sobre ficheros en los que en principio un usuario no debería poder manipular.

Un programa malintencionado o un atacante con pocos privilegios puede ejecutar un archivo .job con formato incorrecto para obtener privilegios de System, lo que eventualmente le permite al atacante obtener acceso completo al sistema de destino. SandboxEscaper también compartió un video de prueba de concepto que muestra el nuevo exploit de día cero de Windows en acción.

La vulnerabilidad ha sido probada y se ha confirmado que funciona correctamente en una versión totalmente parcheada y actualizada de Windows 10, 32 bits y 64 bits, así como Windows Server 2016 y 2019.

Pero esto no acaba aquí. Según ha indicado la desarrolladora, aún tiene otros cuatro exploits Zero-Day que pretende divulgar y/o vender por U$S60.000.

Actualización 23/05: menos de 24 horas después de revelar públicamente esta vulnerabilidad 0-Day, SandboxEscaper ha lanzado dos nuevos exploits para otras dos vulnerabilidades 0-Day. Estas nuevas vulnerabilidades afectan el servicio de Informe de errores de Windows e Internet Explorer 11.

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!