Gaza Cybergang y su campaña de SneakyPastes

En la conferencia Security Analyst Summit (SAS) de Kaspersky, se publicó información sobre la ciberbanda Gaza Cybergang, la cual se se especializa en ciberespionaje y cuya acción se limita al Medio Oriente y países de Asia Central. Su objetivo principal son políticos, diplomáticos, periodistas, activistas y otros ciudadanos políticamente activos de la región.

En cuanto al número de ataques que registramos desde enero del 2018 hasta enero del 2019, los objetivos que encabezan la lista se encuentran dentro del territorio palestino. También hubo intentos de infección en Jordán, Israel y Líbano. La banda empleó métodos y herramientas de distintos grados de complejidad en estos ataques.

Los expertos han identificado tres subgrupos dentro de la ciberbanda y ya habían encontrado información de dos de ellos. El primero fue responsable de la campaña Desert Falcons y el segundo está detrás de los ataques personalizados conocidos como Operation Parliament.

Pues bien, toca turno al tercero, al que llamaron MoleRATs. El grupo cuenta con herramientas relativamente simples, pero de ningún modo su campaña SneakyPastes (nombrado así por usar activamente pastebin.com) resulta inofensiva.

Los correos, destinados a apaciguar la desconfianza del lector, versan casi siempre sobre política: son registros de las negociaciones políticas o discursos provenientes de organizaciones creíbles.

Una vez que el malware Stage se encuentra alojado en la computadora, intenta afianzar su posición, esconde su presencia frente a cualquier solución de antivirus y oculta el servidor de mando.

Los atacantes utilizan servicios públicos (pastebin.com, github.com, mailimg.com, upload.cat, dev-point.com y pomf.cat) para etapas posteriores del ataque (incluyendo el envío de malware) y, sobre todo, para comunicarse con el servidor de mando. Normalmente, usan métodos diversos al mismo tiempo para enviar la información extraída.

Finalmente, el dispositivo se ve infectado con el malware RAT, el cual ofrece poderosas capacidades; entre otras, la de descargar y cargar libremente archivos, ejecutar aplicaciones, buscar documentos y cifrar información.

El malware analiza la computadora de la víctima a fin de localizar todos los archivos PDF, DOC, DOCX y XLSX, los guarda en carpetas temporales; los clasifica, archiva y cifra y, finalmente, los envía a un servidor de mando mediante una cadena de dominios. .

El malware analiza la computadora de la víctima a fin de localizar todos los archivos PDF, DOC, DOCX y XLSX, los guarda en carpetas temporales; los clasifica, archiva y cifra y, finalmente, los envía a un servidor de mando mediante una cadena de dominios. .

Si quieres conocer más acerca de ellas y obtener información más técnica en esta publicación en Securelist.

Fuente: Kaspersky | SecureList

En cuanto al número de ataques que registramos desde enero del 2018 hasta enero del 2019, los objetivos que encabezan la lista se encuentran dentro del territorio palestino. También hubo intentos de infección en Jordán, Israel y Líbano. La banda empleó métodos y herramientas de distintos grados de complejidad en estos ataques.

Los expertos han identificado tres subgrupos dentro de la ciberbanda y ya habían encontrado información de dos de ellos. El primero fue responsable de la campaña Desert Falcons y el segundo está detrás de los ataques personalizados conocidos como Operation Parliament.

Pues bien, toca turno al tercero, al que llamaron MoleRATs. El grupo cuenta con herramientas relativamente simples, pero de ningún modo su campaña SneakyPastes (nombrado así por usar activamente pastebin.com) resulta inofensiva.

SneakyPastes

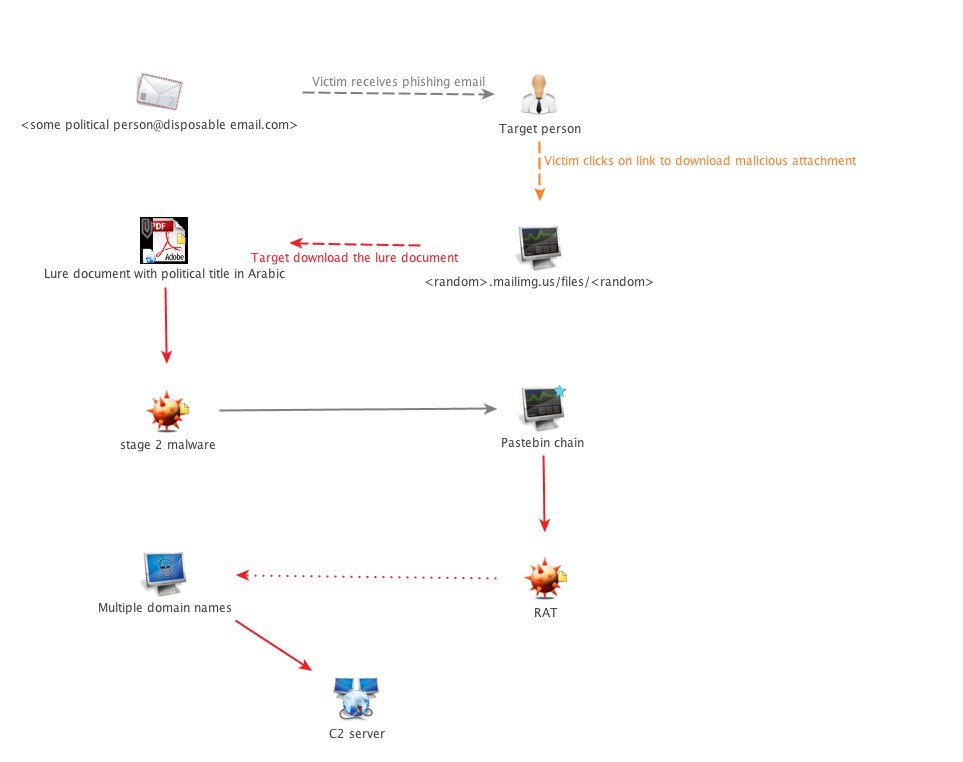

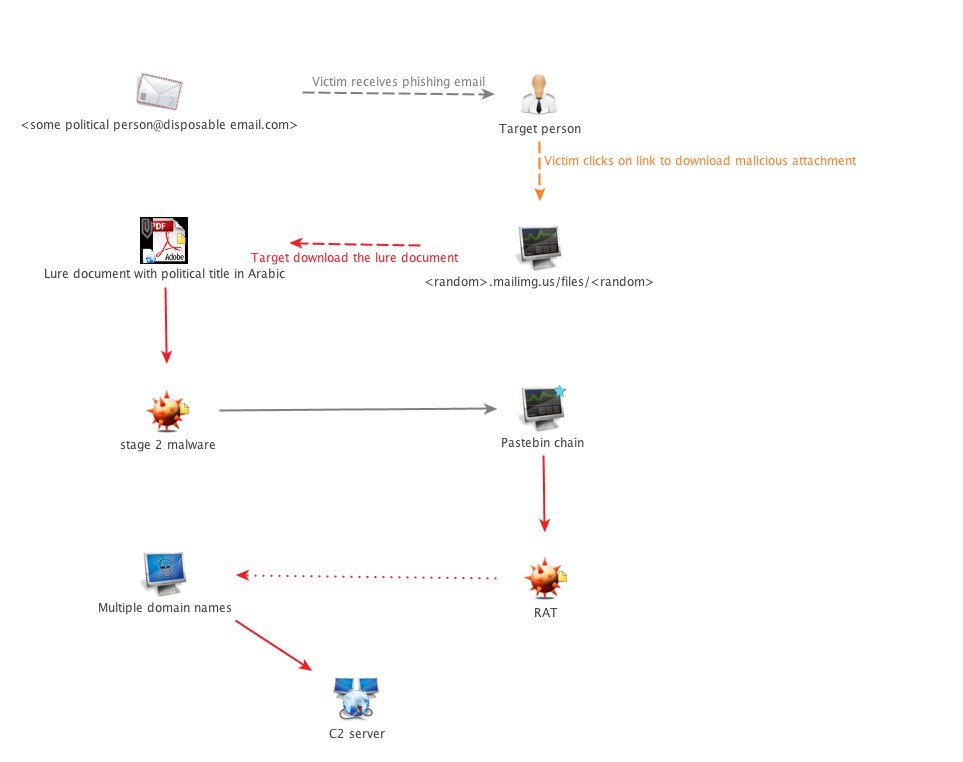

La campaña presenta múltiples etapas. Comienza con phishing, enviando correos desde direcciones y dominios de uso único. A veces, los correos contienen enlaces hacia malware o archivos adjuntos infectados. Si la víctima ejecuta el archivo adjunto (o si sigue el enlace), su dispositivo contraerá el malware Stage One, el cual está programado para echar a andar la cadena de infección.Los correos, destinados a apaciguar la desconfianza del lector, versan casi siempre sobre política: son registros de las negociaciones políticas o discursos provenientes de organizaciones creíbles.

Una vez que el malware Stage se encuentra alojado en la computadora, intenta afianzar su posición, esconde su presencia frente a cualquier solución de antivirus y oculta el servidor de mando.

Los atacantes utilizan servicios públicos (pastebin.com, github.com, mailimg.com, upload.cat, dev-point.com y pomf.cat) para etapas posteriores del ataque (incluyendo el envío de malware) y, sobre todo, para comunicarse con el servidor de mando. Normalmente, usan métodos diversos al mismo tiempo para enviar la información extraída.

Finalmente, el dispositivo se ve infectado con el malware RAT, el cual ofrece poderosas capacidades; entre otras, la de descargar y cargar libremente archivos, ejecutar aplicaciones, buscar documentos y cifrar información.

Si quieres conocer más acerca de ellas y obtener información más técnica en esta publicación en Securelist.

Fuente: Kaspersky | SecureList

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!