Dos vulnerabilidades en Signal de escritorio en una semana (ya solucionadas)

Signal, la considerada como una de las aplicaciones de mensajería más seguras pero en apenas unos días se encontraron dos vulnerabilidades que permitirían a posibles atacantes remotos ejecutar código malicioso en el sistema del destinatario. Para ello simplemente tenían que enviar un mensaje y no requería ningún tipo de interacción por parte del usuario.

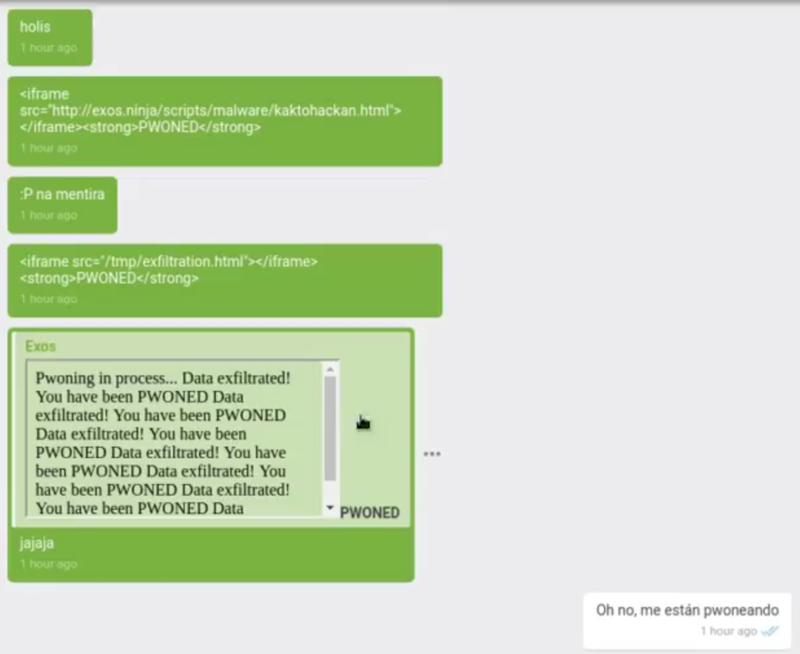

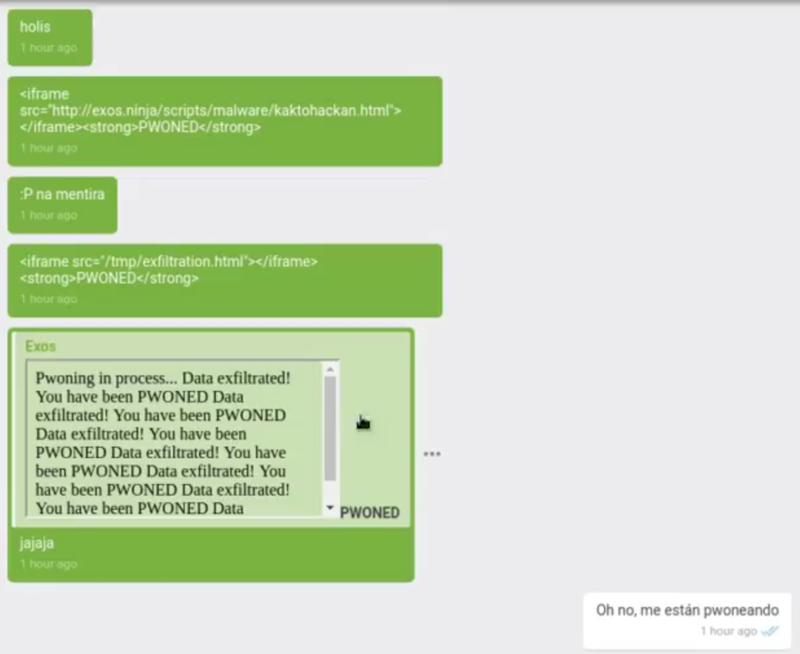

En el primer caso, los investigadores argentinos hicieron la prueba enviando una carga de JavaScript a través de la versión de escritorio de Signal. Lograron ejecutarlo de forma exitosa en la víctima.

Desde la compañía no tardaron en sacar actualizaciones para solucionar esta vulnerabilidad. Los usuarios que quisieran protegerse tenían que instalar estos parches lo antes posible. Concretamente quedó corregido con la versión estable 1.10.1 y también, en su momento, en la versión Beta 1.11.0.

El segundo caso, se trata de una amenaza muy similar y el fallo permite a los atacantes inyectar código malicioso de forma remota en la versión de escritorio. Todo ello simplemente a través de un mensaje manipulado. La diferencia reside en que la primera vulnerabilidad afectaba a la función que controla los enlaces compartidos en el chat y en esta ocasión se trata de la función que maneja la validación de los mensajes que citan mensajes anteriores en una respuesta.

Básicamente lo que tiene que hacer el atacante es enviar un código HTML/JavaScript malicioso como mensaje a la víctima para posteriormente citar o responder ese mismo mensaje con cualquier texto. Una vez la víctima recibe este mensaje, se ejecuta. No requiere de ningún tipo de interacción.

Una vez más, los responsables de Signal han lanzado una nueva versión para corregir esta vulnerabilidad. Esta vez se trata de la 1.11.0, en su edición definitiva. Signal cuenta con un mecanismo de actualización automático. Sin embargo, por si acaso, los usuarios deberían de confirmar que cuentan con esta última versión y, de no ser así, actualizar.

Una vez más, los responsables de Signal han lanzado una nueva versión para corregir esta vulnerabilidad. Esta vez se trata de la 1.11.0, en su edición definitiva. Signal cuenta con un mecanismo de actualización automático. Sin embargo, por si acaso, los usuarios deberían de confirmar que cuentan con esta última versión y, de no ser así, actualizar.

Los investigadores también han publicado un video con las diferentes formas de explotar las vulnerabilidades.

Fuente: The Hacker News

En el primer caso, los investigadores argentinos hicieron la prueba enviando una carga de JavaScript a través de la versión de escritorio de Signal. Lograron ejecutarlo de forma exitosa en la víctima.

Desde la compañía no tardaron en sacar actualizaciones para solucionar esta vulnerabilidad. Los usuarios que quisieran protegerse tenían que instalar estos parches lo antes posible. Concretamente quedó corregido con la versión estable 1.10.1 y también, en su momento, en la versión Beta 1.11.0.

El segundo caso, se trata de una amenaza muy similar y el fallo permite a los atacantes inyectar código malicioso de forma remota en la versión de escritorio. Todo ello simplemente a través de un mensaje manipulado. La diferencia reside en que la primera vulnerabilidad afectaba a la función que controla los enlaces compartidos en el chat y en esta ocasión se trata de la función que maneja la validación de los mensajes que citan mensajes anteriores en una respuesta.

Básicamente lo que tiene que hacer el atacante es enviar un código HTML/JavaScript malicioso como mensaje a la víctima para posteriormente citar o responder ese mismo mensaje con cualquier texto. Una vez la víctima recibe este mensaje, se ejecuta. No requiere de ningún tipo de interacción.

Los investigadores también han publicado un video con las diferentes formas de explotar las vulnerabilidades.

Fuente: The Hacker News

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!