Consiguen acceso remoto al aparato usado por DirectTV

En un post publicado por la Iniciativa Zero Day, se detalla cómo en un acotado rango de tiempo, investigadores pudieron tomar control de un dispositivo de DirectTV, aprovechando una vulnerabilidad recientemente divulgada. Los resultados fueron brutales, y lograron tener acceso total a un aparato para gestionar video inalámbrico llamado Wireless Video Bridge (WVBR0-25).

Según explican, el problema descubierto por el investigador de Trend Micro, Ricky Lawshae, radica en el firmware del dispositivo, propiedad de la firma AT&T. El fallo de seguridad permite vulnerar el Sistema Genie DVR de Direct TV, que ofrece acceso a la programación, el contenido grabado y las aplicaciones de TV.

Según explican, el problema descubierto por el investigador de Trend Micro, Ricky Lawshae, radica en el firmware del dispositivo, propiedad de la firma AT&T. El fallo de seguridad permite vulnerar el Sistema Genie DVR de Direct TV, que ofrece acceso a la programación, el contenido grabado y las aplicaciones de TV.

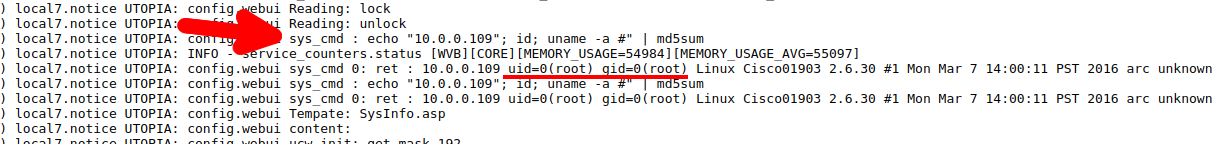

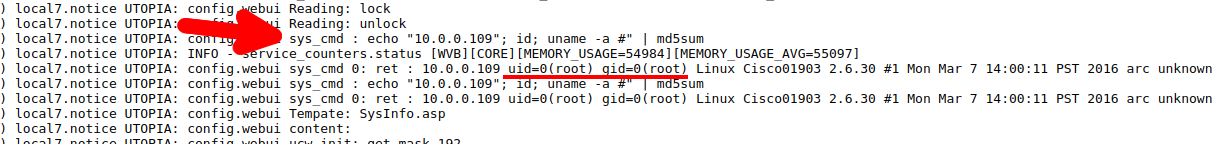

Los expertos informáticos aprovecharon el error para obtener acceso root del aparato "Wireless Video Bridge WVBR0-25", manufacturado por Linksys. Tras algunas pruebas, los investigadores consiguieron descubrir información crucial, como el PIN WPS, los clientes conectados al dispositivo, procesos en ejecución y otros. Así se evidencia en el siguiente video.

Los investigadores descubrieron que una vez aprovechado el error, podrían ejecutar comandos de forma remota como root. En su entrada, mencionan como esta posibilidad sería de gran peligrosidad.

Hemos visto dispositivos como esto usados para botnets en el pasado. Tanto los consumidores como las empresas deben estar conscientes de los riesgos de tener dispositivos así en sus redes.

El modelo WVBR0-25 para gestionar video inalámbrico es proporcionado por la compañía, aunque también puede ser obtenido en mercados como eBay por un precio que oscila en los USD $50.

Después de la publicación inicial blog, Belkin se comunicó con ZDI para confirmar la solución del error en la versión de firmware 1.0.41 de WVB, que está siendo instalado a los clientes, y esperan que el despliegue del firmware se complete en 20/12.

Fuente: Fayerwayer

Los expertos informáticos aprovecharon el error para obtener acceso root del aparato "Wireless Video Bridge WVBR0-25", manufacturado por Linksys. Tras algunas pruebas, los investigadores consiguieron descubrir información crucial, como el PIN WPS, los clientes conectados al dispositivo, procesos en ejecución y otros. Así se evidencia en el siguiente video.

Los investigadores descubrieron que una vez aprovechado el error, podrían ejecutar comandos de forma remota como root. En su entrada, mencionan como esta posibilidad sería de gran peligrosidad.

Hemos visto dispositivos como esto usados para botnets en el pasado. Tanto los consumidores como las empresas deben estar conscientes de los riesgos de tener dispositivos así en sus redes.

El modelo WVBR0-25 para gestionar video inalámbrico es proporcionado por la compañía, aunque también puede ser obtenido en mercados como eBay por un precio que oscila en los USD $50.

Después de la publicación inicial blog, Belkin se comunicó con ZDI para confirmar la solución del error en la versión de firmware 1.0.41 de WVB, que está siendo instalado a los clientes, y esperan que el despliegue del firmware se complete en 20/12.

Fuente: Fayerwayer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!