ROCA: chips TPM generan claves RSA inseguras

Un grupo de investigadores de la Universidad de Masaryk, República Checa, han detectado que los chips del fabricante Infineon (y muchos otros), utilizados en una amplia variedad de microcontroladores.

La vulnerabilidad se encuentra en la librería RSA de la firma Infineon y permitiría realizar un ataque de factorización a claves RSA generadas mediante esta librería, y utilizando para ello únicamente su clave pública. Esta librería se utiliza en multitud de chips de cifrado (como Infineon TPM), en el cifrado y firma de certificados (como PGP), Smartcards, tarjetas de identificación, dispositivos Tokens (Yubikey), sistemas de cifrado de ficheros (BitLocker con TPM), etc., el ecosistema de dispositivos y productos vulnerables es bastante amplio, viéndose afectados paralelamente otros fabricantes como Microsoft, HP o Google. Concretamente, aquellos que forman parte del estándar conocido como TPM (Trusted Platform Module).

El equipo detrás de esta investigación ha publicado un sitio web con información adicional sobre el ataque, llamado ROCA (Return of Calpersmith's Attack). ROCA (CVE-2017-15361) es una variante del Coppersmith's attack, fue desarrollado por los investigadores de CRoCS, Centre for Research on Cryptography and Security at Masaryk University, Czech Republic; Enigma Bridge Ltd, Cambridge, UK; and Ca' Foscari University of Venice, Italy y apunta a la debilidad de la tecnología criptográfica en chips fabricados por Infineon pero, utilizando ROCA, un atacante podría suplantar identidades, firmar malware con un certificado malicioso o descifrar mensajes que utilicen claves vulnerables.

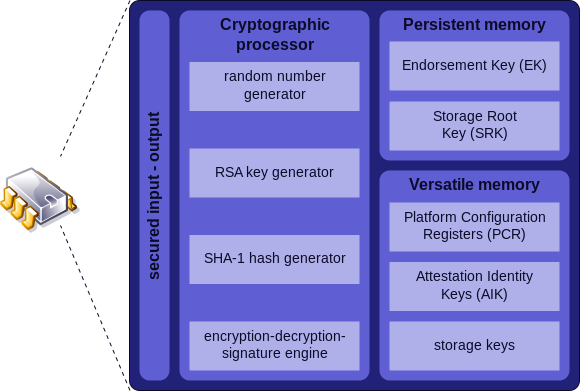

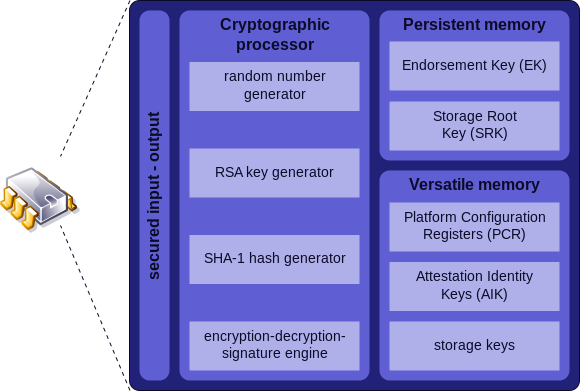

TPM es un estándar internacional y que detalla un criptoprocesador seguro que puede almacenar claves de cifrado para proteger información. La especificación también está disponible en el estándar internacional ISO/IEC 11889. Son microcontroladores dedicados que se integran en las placas base de las computadoras, smartphones, hardware de vehículos o cualquier dispositivo que posea cierta complejidad. Su finalidad es ofrecer cierto aislamiento de la información más sensible, ofreciendo los pasos necesarios para llevar a cabo la autenticación del resto de hardware y así acceder a la información protegida.

El problema radica en la generación de claves RSA que no poseen la seguridad adecuada. La especificación hardware TPM que se ha visto afectada es la 1.2 y la 2.0, aunque el fabricante no ha descartado por el momento que este listado sea mayor. La vulnerabilidad detectada permite realizar un ataque contra RSA 1024/2048 bits y la vulnerabilidad permite la divulgación de la clave privada.

El problema radica en la generación de claves RSA que no poseen la seguridad adecuada. La especificación hardware TPM que se ha visto afectada es la 1.2 y la 2.0, aunque el fabricante no ha descartado por el momento que este listado sea mayor. La vulnerabilidad detectada permite realizar un ataque contra RSA 1024/2048 bits y la vulnerabilidad permite la divulgación de la clave privada.

Los chips afectados parece que son todos aquellos que se fabricaron a principios del año 2012, aunque la acotación no es que sea realmente precisa.

La publicación de algunos detalles se debe a que el fabricante germano se puso la semana pasada manos a la obra y publicó una actualización de firmware que era capaz de resolver este problema. Tal y como veremos a continuación, es cuestión de tiempo que todos los fabricantes de los equipos afectados lancen actualizaciones para solucionar el problema.

Williams sugiere dos escenarios de ataque ROCA: uno implica que el atacante compromete el certificado digital utilizado para validar la fuente de un software. Un ataque puede usar la clave pública para aplicar ingeniería inversa a la clave privada y firmar software y hacerse pasar por la víctima. En segundo lugar, el atacante puede ejecutar código malicioso engañando el chip TPM que almacena las claves de cifrado RSA.

Algunos fabricantes se han animado a hablar sobre la importancia de la vulnerabilidad. Indican que las claves generadas no son seguras y que la clave pública permite obtener la clave privada. Algunos fabricantes han indicado que están trabajando para publicar actualizaciones del firmware de los dispositivos que sean capaces de resolver este problema.

Microsoft y Google ya han publica actualizaciones para su software que permite mitigar los efectos de la vulnerabilidad, aunque no la resuelve, siendo necesaria una actualización del firmware de la placa base afectada.

Fuente: Bleeping Computer

La vulnerabilidad se encuentra en la librería RSA de la firma Infineon y permitiría realizar un ataque de factorización a claves RSA generadas mediante esta librería, y utilizando para ello únicamente su clave pública. Esta librería se utiliza en multitud de chips de cifrado (como Infineon TPM), en el cifrado y firma de certificados (como PGP), Smartcards, tarjetas de identificación, dispositivos Tokens (Yubikey), sistemas de cifrado de ficheros (BitLocker con TPM), etc., el ecosistema de dispositivos y productos vulnerables es bastante amplio, viéndose afectados paralelamente otros fabricantes como Microsoft, HP o Google. Concretamente, aquellos que forman parte del estándar conocido como TPM (Trusted Platform Module).

El equipo detrás de esta investigación ha publicado un sitio web con información adicional sobre el ataque, llamado ROCA (Return of Calpersmith's Attack). ROCA (CVE-2017-15361) es una variante del Coppersmith's attack, fue desarrollado por los investigadores de CRoCS, Centre for Research on Cryptography and Security at Masaryk University, Czech Republic; Enigma Bridge Ltd, Cambridge, UK; and Ca' Foscari University of Venice, Italy y apunta a la debilidad de la tecnología criptográfica en chips fabricados por Infineon pero, utilizando ROCA, un atacante podría suplantar identidades, firmar malware con un certificado malicioso o descifrar mensajes que utilicen claves vulnerables.

TPM es un estándar internacional y que detalla un criptoprocesador seguro que puede almacenar claves de cifrado para proteger información. La especificación también está disponible en el estándar internacional ISO/IEC 11889. Son microcontroladores dedicados que se integran en las placas base de las computadoras, smartphones, hardware de vehículos o cualquier dispositivo que posea cierta complejidad. Su finalidad es ofrecer cierto aislamiento de la información más sensible, ofreciendo los pasos necesarios para llevar a cabo la autenticación del resto de hardware y así acceder a la información protegida.

Los chips afectados parece que son todos aquellos que se fabricaron a principios del año 2012, aunque la acotación no es que sea realmente precisa.

La publicación de algunos detalles se debe a que el fabricante germano se puso la semana pasada manos a la obra y publicó una actualización de firmware que era capaz de resolver este problema. Tal y como veremos a continuación, es cuestión de tiempo que todos los fabricantes de los equipos afectados lancen actualizaciones para solucionar el problema.

ROCA y KRACK

Los investigadores calcularon que el costo de realizar el ataque a través de Amazon requeriría alrededor de U$S76 para descifrar una clave de 1024 bits, mientras que se necesitarían U$S40.000 para una clave de 2048 bits. Jake Williams, ex miembro de la NSA y propietario de la compañía de seguridad informática RenditionSec, dice que ROCA es más severa que KRACK y también más difícil de solucionar.Williams sugiere dos escenarios de ataque ROCA: uno implica que el atacante compromete el certificado digital utilizado para validar la fuente de un software. Un ataque puede usar la clave pública para aplicar ingeniería inversa a la clave privada y firmar software y hacerse pasar por la víctima. En segundo lugar, el atacante puede ejecutar código malicioso engañando el chip TPM que almacena las claves de cifrado RSA.

Afectados

Que solo sea Infineon no quiere decir que el listado de fabricantes afectados no sea importante. Aunque aún podíamos decir que es información provisional, la realidad es que el siguiente listado nos hace ver cuál es la magnitud del problema de seguridad: Acer, ASUS, Fujitsu, HP, Lenovo, LG, Samsung, Toshiba o incluso los fabricantes de Chromebook se han visto afectados por este fallo de seguridad.Algunos fabricantes se han animado a hablar sobre la importancia de la vulnerabilidad. Indican que las claves generadas no son seguras y que la clave pública permite obtener la clave privada. Algunos fabricantes han indicado que están trabajando para publicar actualizaciones del firmware de los dispositivos que sean capaces de resolver este problema.

Microsoft y Google ya han publica actualizaciones para su software que permite mitigar los efectos de la vulnerabilidad, aunque no la resuelve, siendo necesaria una actualización del firmware de la placa base afectada.

Recomendaciones

Tanto los investigadores como el fabricante han publicado diversas recomendaciones:- Actualizar el firmware de los dispositivos cuanto antes.

- Generar la clave mediante otra librería, como OpenSSL, y actualizar la del dispositivo con la nueva clave.

- Usar otro algoritmo de cifrado como ECC, en vez de RSA.

Fuente: Bleeping Computer

Parece que algunos DNI electrónicos, también están afectados.

ResponderBorrar