Cuatro prácticas para evaluar y gestionar vulnerabilidades

La "akrasia" es un gran enemigo de la productividad. Se trata de la experiencia de saber que una acción es beneficiosa para nosotros, pero que no terminamos de ejecutarla y la postergamos dando peso a otras actividades de gratificación más inmediata, aunque no sean más importantes o estratégicas. Si esta práctica la trasladamos a la gestión de las vulnerabilidades, se convierte en una seria amenaza para la seguridad de la organización.

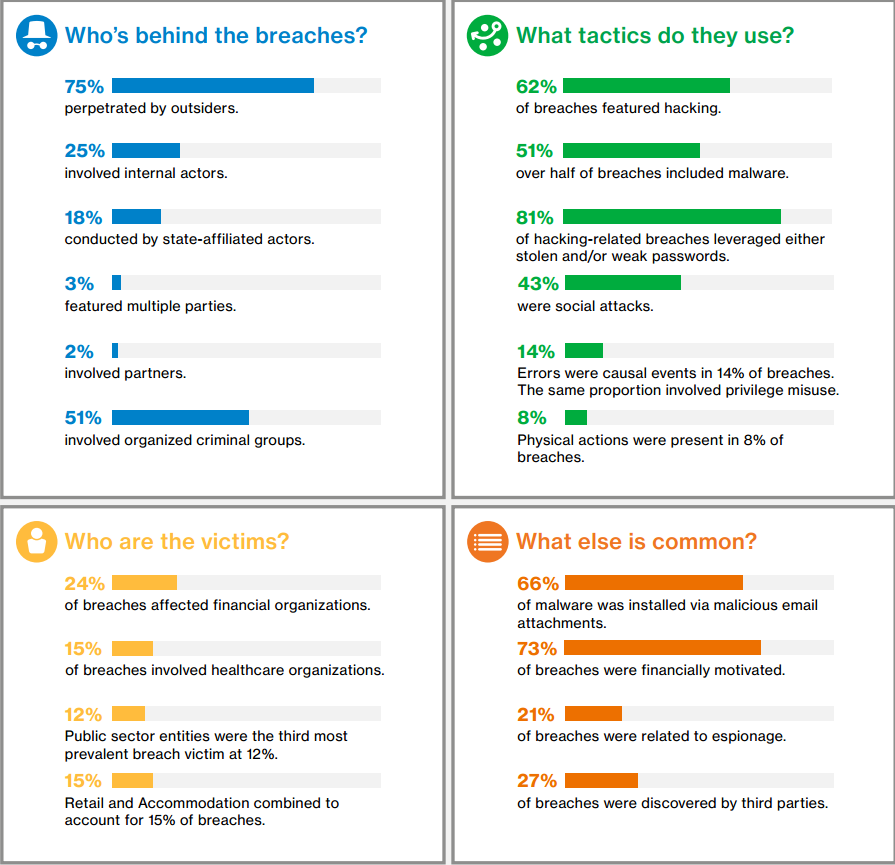

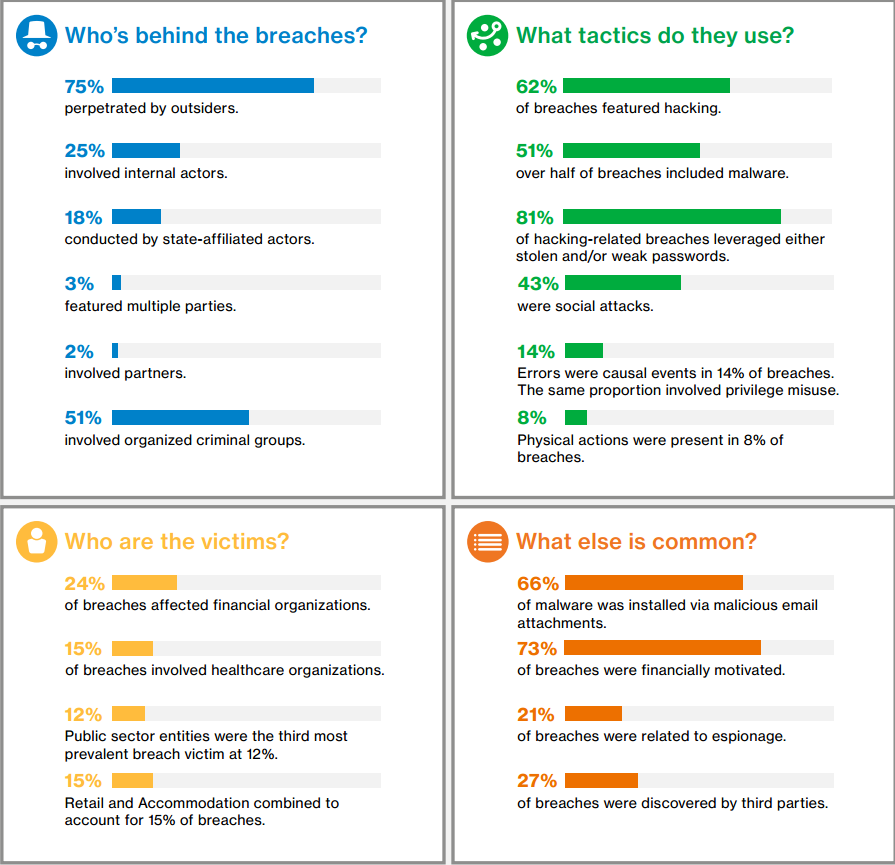

El reciente informe Verizon 2017 sobre investigaciones de infracciones [PDF] identifica cuáles son las diez principales vulnerabilidades que representan el 85 por ciento del tráfico de exploits. El 15 por ciento restante es atribuido a más de 900 vulnerabilidades y exposiciones comunes (CVEs, en sus siglas en inglés). Evidentemente, si sólo se implementa una estrategia de prioridad centrada en las diez vulnerabilidades mencionadas por Verizon, sin una detección efectiva de los riesgos de las CVEs, la red está expuesta. Lo curioso de esta estrategia es que la mayoría de las vulnerabilidades comunes pueden evitarse fácilmente con un simple parche o a través de una codificación básica.

El reciente informe Verizon 2017 sobre investigaciones de infracciones [PDF] identifica cuáles son las diez principales vulnerabilidades que representan el 85 por ciento del tráfico de exploits. El 15 por ciento restante es atribuido a más de 900 vulnerabilidades y exposiciones comunes (CVEs, en sus siglas en inglés). Evidentemente, si sólo se implementa una estrategia de prioridad centrada en las diez vulnerabilidades mencionadas por Verizon, sin una detección efectiva de los riesgos de las CVEs, la red está expuesta. Lo curioso de esta estrategia es que la mayoría de las vulnerabilidades comunes pueden evitarse fácilmente con un simple parche o a través de una codificación básica.

Detectamos que la industria empieza a reconocer estos peligros y está tomando medidas para protegerse frente a ellos, aunque no tan rápido como debiera. Otro estudio elaborado por Forbes Insights y BMC señala que el 60 por ciento de los 300 profesionales de alto nivel encuestados considera que el descubrimiento y la resolución de estas vulnerabilidades en expansión fue su prioridad en 2016, mientras que sólo el 30 por ciento dedicó más recursos a la defensa contra exploits desconocidos como iniciativa principal.

Fuente: Red Seguridad

Detectamos que la industria empieza a reconocer estos peligros y está tomando medidas para protegerse frente a ellos, aunque no tan rápido como debiera. Otro estudio elaborado por Forbes Insights y BMC señala que el 60 por ciento de los 300 profesionales de alto nivel encuestados considera que el descubrimiento y la resolución de estas vulnerabilidades en expansión fue su prioridad en 2016, mientras que sólo el 30 por ciento dedicó más recursos a la defensa contra exploits desconocidos como iniciativa principal.

Mejores prácticas

Para acabar con este hábito de priorización, me gustaría señalar las cuatro mejores prácticas a poner en marcha para asegurar un programa integral de gestión de vulnerabilidades que permitirán navegar con éxito en un mundo cada vez más denso, diverso y peligroso, como es el de las amenazas de seguridad cibernética.- Análisis pronto y a menudo. Si los datos de escaneo de vulnerabilidades no son exhaustivos y están actualizados es probable que cualquier intento de proteger la red sea prácticamente inútil. Resultará muy complicado identificar con precisión las amenazas reales para la red o priorizar su solución. Para detectar las aplicaciones que la organización está desarrollando es importante realizar un escaneo lo antes posible en el Software Development Lifecycle (SDLC) con el fin de aumentar la seguridad y reducir, al mismo tiempo, los costes de rectificación.

- Comprobar que los datos son útiles y factibles. El simple hecho de tener una lista de vulnerabilidades y luego enviarla a varias partes interesadas casi garantiza un fallo de gestión de vulnerabilidades. Estoy convencido de que es casi imposible utilizar un documento de este tipo para evaluar con precisión los riesgos y coordinar con el equipo de operaciones la solución de vulnerabilidades de alto riesgo. Básicamente, esto es como tener cientos de emails urgentes que contestar al final del día e intentar averiguar cuáles son realmente cruciales y cuáles son los que pueden esperar. ¿Cómo pueden las empresas decidir qué vulnerabilidades priorizar cuando todas ellas representan un riesgo para la organización? Nuestra propuesta es disponer de un proceso rápido y automático que conecta la vulnerabilidad de alto riesgo con su solución.

- Desarrollar el contexto. El contexto es clave cuando se trata de entender la naturaleza del problema y tomar, así, la decisión más efectiva. Si alguien grita "¡fuego!" necesitas tener más información antes de saber qué hacer, si debes correr hacia el fuego para ayudar o correr alejándote de él para protegerte o si debes llamar a los bomberos o hacer uso de un extintor: ¿dónde está el fuego? ¿Cómo es de grande? ¿Cómo de rápido se puede expandir? ¿Está alguien en peligro o herido? Lo mismo ocurre con las vulnerabilidades. Una vez que conocemos el número de vulnerabilidades y su nivel de gravedad, responder efectivamente ante ellas aún requiere de más respuestas a preguntas adicionales: ¿qué activos se pueden ver afectados? ¿En qué lugar se encuentran dentro de mi red? ¿Es posible poner un parche? En ese caso, ¿cuándo puede utilizado? Y si no es así, ¿puede este riesgo ser mitigado a través de la protección a tiempo real que ofrece un cortafuego o un sistema preventivo de intrusión?

- Aumentar la "inteligencia de vulnerabilidades". A medida que se mejora la habilidad de desarrollar el contexto y la respuesta ante las vulnerabilidades en base a datos prácticos, el nivel general de “inteligencia de vulnerabilidades” crece, permitiendo tomar las mejores decisiones sobre seguridad. Además, se puede adaptar continuamente el enfoque de la gestión de vulnerabilidades como un peligro que evoluciona, con el fin de acelerar el cronograma de descubrimiento y resolución.

Fuente: Red Seguridad

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!