Google bajará la confianza de los certificados EV de Symantec, Verisign y Thawte

En un severo golpe contra uno de los mayores proveedores de certificados digitales del mundo, los desarrolladores de Google Chrome anunciaron un plan para restringir drásticamente los certificados emitidos por Symantec tras el descubrimiento de que han emitido más de 30.000 certificados incorrectos.

"Con efecto inmediato, Chrome planea dejar de reconocer el estatus de Validación Extendida (EV) de todos los certificados emitidos por las autoridades de certificación de Symantec, incluidos Thawte, Verisign, y Equifax", dijo Ryan Sleevi, un ingeniero del equipo de Google Chrome.

Se supone que los certificados de validación extendidos proporcionan mayores garantías sobre la autenticidad de un sitio, mostrando el nombre del titular del nombre de dominio validado en la barra de direcciones. Bajo el movimiento anunciado por Sleevi, Chrome dejará inmediatamente de mostrar esa información por un período de al menos un año. En efecto, los certificados se degradarán a certificados menos seguros que un dominio validado.

Se supone que los certificados de validación extendidos proporcionan mayores garantías sobre la autenticidad de un sitio, mostrando el nombre del titular del nombre de dominio validado en la barra de direcciones. Bajo el movimiento anunciado por Sleevi, Chrome dejará inmediatamente de mostrar esa información por un período de al menos un año. En efecto, los certificados se degradarán a certificados menos seguros que un dominio validado.

De forma más gradual, Google planea actualizar Chrome para anular efectivamente todos los certificados actualmente válidos emitidos por las autoridades de propiedad de Symantec. Estos certificados representan más del 30 por ciento de los certificados válidos de Internet y este movimiento tiene el potencial de evitar que millones de usuarios de Chrome puedan acceder a un gran número de sitios.

Además, Sleevi cita los datos de Firefox que muestran que los certificados emitidos por Symantec son responsables del 42 por ciento de todas las validaciones de certificados. Para minimizar las posibilidades de interrupción, Chrome escalonará la anulación de una manera que requiere que se reemplacen con el tiempo.

La primera medida entonces, es que Chrome dejará de aceptar nuevos certificados emitidos por Symantec con fecha de caducidad superior a los nueve meses. La intención de Google sería evitar el daño que puedan causar nuevos certificados emitidos de manera incorrecta.

La segunda medida implica una reducción gradual de la validez aceptada por Chrome para los certificados, en caso que éstos hayan sido emitidos por Symantec o alguna de sus subsidiarias. Para ello, Chrome reducirá gradualmente la "antigüedad máxima" de los certificados emitidos por Symantec en una serie de versiones. Chrome 59 limitará la caducidad a no más de 33 meses después de su emisión. Por Chrome 64, la validez se limitaría a nueve meses.

La tercera medida es la que las mayores consecuencias reviste, debido a que Google dejará de aceptar el estatus de Extended Validation (EV) de los certificados de Symantec. Esta medida será instaurada inmediatamente después que Google adopte una resolución definitiva al respecto.

Este anuncio es sólo la última noticia sobre las críticas en los últimos 18 sobre las prácticas de Symantec. En octubre de 2015, Symantec despidió a un número no revelado de empleados responsables de emitir certificados de prueba para dominios de terceros y uno de los certificados de validación extendida cubrió a google.com y www.google.com y habría dado a una persona la capacidad de suplantar criptográficamente esas dos direcciones. Un mes más tarde, Google presionó a Symantec para que realizara una costosa auditoría de su proceso de emisión de certificados después de encontrar que los errores de emisión fueron mucho mayores que lo que Symantec había revelado por primera vez.

En enero, un investigador independiente de seguridad descubrió pruebas de que Symantec emitió incorrectamente 108 nuevos certificados. Ahora este anuncio se produce después de que la investigación de Google revelara que en un lapso de dos años, las CA de Symantec han emitido incorrectamente más de 30.000 certificados. Tales certificados emitidos erróneamente representan una amenaza potencialmente crítica para prácticamente toda la población de Internet, ya que hacen posible que los poseedores puedan suplantar criptográficamente los sitios afectados y supervisar las comunicaciones enviadas desde los servidores legítimos. Son una violación importante de los llamados requisitos base que los principales fabricantes de navegadores imponen a las CA como condición para que ellos los agregguen como "entidad de confianza".

Sleevi dice:

Las sanciones revocan de inmediato sólo el estatus de los certificados de Validación Extendidos emitidos por Symantec, una medida que probablemente será una molestia importante para muchos clientes de Symantec y los visitantes de su sitio web, pero no hará que los sitios no estén disponibles. La desconfianza de todos los certificados de Symantec, por su parte, tiene un potencial mucho mayor de crear problemas en todo Internet.

Como explicó Sleevi: "Al introducir estos cambios en una serie de releases, intentamos minimizar el impacto, al tiempo que continuamente avanzamos hacia la restauración del nivel necesario de seguridad para garantizar que los certificados emitidos por Symantec sean tan confiables como Certificados de otras autoridades de certificación".

Actualización: en la última versión 57 oficial de Chrome, si se visualiza cualquier sitio con certificado EV, la diferencia es apreciable en la popular barra verde. En Chrome, en certificados emitidos por Symantec ya no aparece el nombre de la organización.

Con esto no termina de quedar claro el calendario propuesto por Chrome que dice que comenzarían a partir de la versión 59.

Actualización: siguiendo la comparación entre distintos tipos de certificados y la forma en que los muestra Chrome 57, aquí hay otros dos casos: en el primero de ellos, Chrome no muestra el nombre de la entidad y en el segundo sí lo hace.

Como puede verse la diferencia radica en que el primero de ellos es un Certificado Clase 3 EV y el otro es Certificado Clase 3 EV - G3, que efectivamente muestra el nombre de la empresa en la barra de navegación

Fuente: ArsTechnica

"Con efecto inmediato, Chrome planea dejar de reconocer el estatus de Validación Extendida (EV) de todos los certificados emitidos por las autoridades de certificación de Symantec, incluidos Thawte, Verisign, y Equifax", dijo Ryan Sleevi, un ingeniero del equipo de Google Chrome.

De forma más gradual, Google planea actualizar Chrome para anular efectivamente todos los certificados actualmente válidos emitidos por las autoridades de propiedad de Symantec. Estos certificados representan más del 30 por ciento de los certificados válidos de Internet y este movimiento tiene el potencial de evitar que millones de usuarios de Chrome puedan acceder a un gran número de sitios.

Además, Sleevi cita los datos de Firefox que muestran que los certificados emitidos por Symantec son responsables del 42 por ciento de todas las validaciones de certificados. Para minimizar las posibilidades de interrupción, Chrome escalonará la anulación de una manera que requiere que se reemplacen con el tiempo.

La primera medida entonces, es que Chrome dejará de aceptar nuevos certificados emitidos por Symantec con fecha de caducidad superior a los nueve meses. La intención de Google sería evitar el daño que puedan causar nuevos certificados emitidos de manera incorrecta.

La segunda medida implica una reducción gradual de la validez aceptada por Chrome para los certificados, en caso que éstos hayan sido emitidos por Symantec o alguna de sus subsidiarias. Para ello, Chrome reducirá gradualmente la "antigüedad máxima" de los certificados emitidos por Symantec en una serie de versiones. Chrome 59 limitará la caducidad a no más de 33 meses después de su emisión. Por Chrome 64, la validez se limitaría a nueve meses.

- Chrome 59 (Dev, Beta, Stable): 33 months validity (1023 days)

- Chrome 60 (Dev, Beta, Stable): 27 months validity (837 days)

- Chrome 61 (Dev, Beta, Stable): 21 months validity (651 days)

- Chrome 62 (Dev, Beta, Stable): 15 months validity (465 days)

- Chrome 63 (Dev, Beta): 9 months validity (279 days)

- Chrome 63 (Stable): 15 months validity (465 days)

- Chrome 64 (Dev, Beta, Stable): 9 months validity (279 days)

La tercera medida es la que las mayores consecuencias reviste, debido a que Google dejará de aceptar el estatus de Extended Validation (EV) de los certificados de Symantec. Esta medida será instaurada inmediatamente después que Google adopte una resolución definitiva al respecto.

Este anuncio es sólo la última noticia sobre las críticas en los últimos 18 sobre las prácticas de Symantec. En octubre de 2015, Symantec despidió a un número no revelado de empleados responsables de emitir certificados de prueba para dominios de terceros y uno de los certificados de validación extendida cubrió a google.com y www.google.com y habría dado a una persona la capacidad de suplantar criptográficamente esas dos direcciones. Un mes más tarde, Google presionó a Symantec para que realizara una costosa auditoría de su proceso de emisión de certificados después de encontrar que los errores de emisión fueron mucho mayores que lo que Symantec había revelado por primera vez.

En enero, un investigador independiente de seguridad descubrió pruebas de que Symantec emitió incorrectamente 108 nuevos certificados. Ahora este anuncio se produce después de que la investigación de Google revelara que en un lapso de dos años, las CA de Symantec han emitido incorrectamente más de 30.000 certificados. Tales certificados emitidos erróneamente representan una amenaza potencialmente crítica para prácticamente toda la población de Internet, ya que hacen posible que los poseedores puedan suplantar criptográficamente los sitios afectados y supervisar las comunicaciones enviadas desde los servidores legítimos. Son una violación importante de los llamados requisitos base que los principales fabricantes de navegadores imponen a las CA como condición para que ellos los agregguen como "entidad de confianza".

Sleevi dice:

Según la Política de Certificados Raíz de Chrome, se espera que las autoridades de certificados raíz realicen una serie de funciones críticas proporcionales a la confianza que se les otorga. Esto incluye garantizar adecuadamente la validación del dominio, que se auditen los registros con frecuencia para comprobar la emisión no autorizada y se proteja la infraestructura para minimizar la posibilidad de emitir certificados fraudulentos.En una declaración por correo electrónico, Symantec dijo:

Sobre la base de los detalles proporcionados públicamente por Symantec, no creemos que hayan respaldado adecuadamente estos principios, y como tal, han creado un riesgo significativo para los usuarios de Google Chrome. Symantec permitió que al menos cuatro partes accedieran a su infraestructura de una manera que causó la emisión de certificados fraudulentos; no supervisara suficientemente estas capacidades como se requería y se esperaba; y cuando se presentaron pruebas de que las organizaciones no cumplieron con el estándar de atención apropiado, divulgar dicha información en forma oportuna o para identificar la importancia de las cuestiones que se les informa.

Estos problemas, y el fracaso correspondiente de una supervisión adecuada, abarcó un período de varios años y fueron trivialmente identificables a partir de la información disponible públicamente o compartida por Symantec.

La divulgación completa de estas cuestiones ha tomado más de un mes. Symantec no ha proporcionado actualizaciones oportunas a la comunidad con respecto a estos problemas, a pesar de conocerlos. Symantec ha fallado repetidamente en divulgarlos proactivamente. Además, incluso después de que las cuestiones se han hecho públicas, Symantec no proporcionó la información que la comunidad requería para evaluar la importancia de estas cuestiones hasta que se les había cuestionado específicamente. Los pasos de remediación propuestos y ofrecidos por Symantec han implicado confiar en información problemática o usar prácticas insuficientes para proporcionar el nivel de seguridad requerido y esperados de una CA Raíz.

Como líder mundial en la seguridad y autoridad certificadora líder del mercado, entendemos la importancia de la cadena de confianza que ofrecemos a nuestros clientes. Nos enteramos de la propuesta de Google cuando lo publicaron hoy en su blog. Su comunicación fue inesperada y la acción propuesta es irresponsable. Nuestros clientes y socios del certificado SSL/TLS necesitan saber que esto no requiere ninguna acción en este momento.Es cierto que si "Google cancelara todos los certificados emitidos por Symantec durante la noche, podría provocar interrupciones generalizadas". Por eso las penas descritas por Sleevi parecen estar dirigidas a minimizar tales interrupciones mientras que todavía sigue siendo castigo significativo.

Las sanciones revocan de inmediato sólo el estatus de los certificados de Validación Extendidos emitidos por Symantec, una medida que probablemente será una molestia importante para muchos clientes de Symantec y los visitantes de su sitio web, pero no hará que los sitios no estén disponibles. La desconfianza de todos los certificados de Symantec, por su parte, tiene un potencial mucho mayor de crear problemas en todo Internet.

Como explicó Sleevi: "Al introducir estos cambios en una serie de releases, intentamos minimizar el impacto, al tiempo que continuamente avanzamos hacia la restauración del nivel necesario de seguridad para garantizar que los certificados emitidos por Symantec sean tan confiables como Certificados de otras autoridades de certificación".

Actualización: en la última versión 57 oficial de Chrome, si se visualiza cualquier sitio con certificado EV, la diferencia es apreciable en la popular barra verde. En Chrome, en certificados emitidos por Symantec ya no aparece el nombre de la organización.

Con esto no termina de quedar claro el calendario propuesto por Chrome que dice que comenzarían a partir de la versión 59.

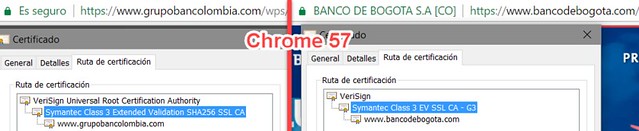

Actualización: siguiendo la comparación entre distintos tipos de certificados y la forma en que los muestra Chrome 57, aquí hay otros dos casos: en el primero de ellos, Chrome no muestra el nombre de la entidad y en el segundo sí lo hace.

Como puede verse la diferencia radica en que el primero de ellos es un Certificado Clase 3 EV y el otro es Certificado Clase 3 EV - G3, que efectivamente muestra el nombre de la empresa en la barra de navegación

Continuará...

Fuente: ArsTechnica

será cambiarnos de proveeedor?

ResponderBorrar