0-Day en Wordpress ¡PARCHEA YA a v4.7.2!

La semana pasada, WordPress corrigió tres fallas de seguridad, pero ayer la compañía reveló una desagradable vulnerabilidad 0-Day que permite a modificar el contenido de cualquier publicación o página dentro de un sitio de WordPress.

La solución para esto fue incluida en silencio en la versión 4.7.2. Esto se hizo intencionalmente para dar tiempo a todos a parchear. Recién ahora se están revelando los detalles porque se cree que la mayoría de los usuarios de WordPress ya actualizaron sus sitios.

La vulnerabilidad es fácil de explotar y afecta a las versiones 4.7 y 4.7.1 del sistema de administración de contenido de Wordpress (CMS), lo que permite a un atacante no autenticado modificar todas las páginas de los sitios sin parchear y redirigir a los visitantes a exploits maliciosos.

La vulnerabilidad fue descubierta y reportada por Marc-Alexandre Montpas de Sucuri al equipo de seguridad de WordPress, quien manejó el asunto muy bien al publicar un parche, pero no reveló detalles sobre el fallo en un esfuerzo por mantener a los atacantes lejos de explotar el error.

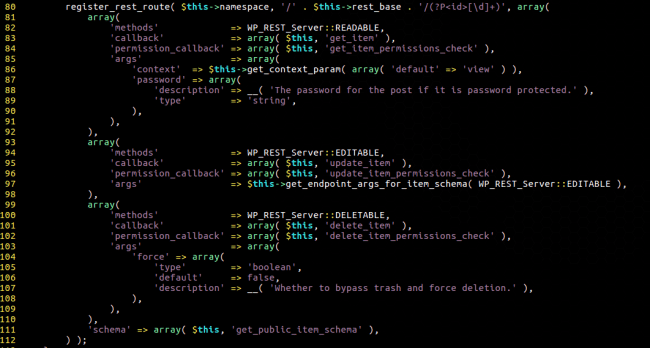

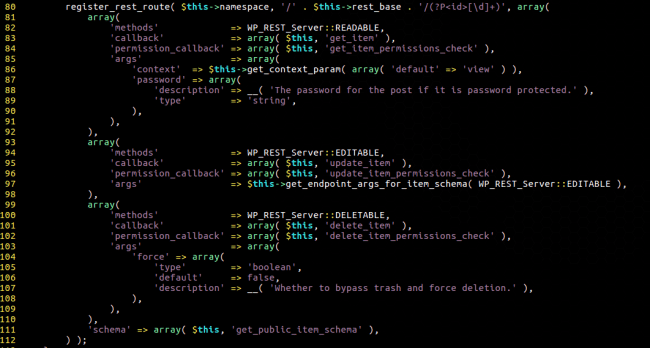

El error reside en la API REST de Wordpress que conduciría a la creación de dos nuevas vulnerabilidades: escalamiento de privilegios remotos e inyección de contenido. "Esta vulnerabilidad de escalamiento de privilegios afecta a la API REST de WordPress", escribe Montpas en una publicación del blog. "Uno de estos puntos permite el acceso (a través de la API) para ver, editar, eliminar y crear mensajes y, al final, un error sutil permite a los visitantes editar cualquier publicación del sitio.

La compañía también informó a las compañías de seguridad, incluyendo SiteLock, Cloudflare e Incapsula antes de la divulgación del parche.

"Creemos en la transparencia y, en este caso, retrasamos intencionalmente una semana la divulgación del problema para garantizar la seguridad de millones de sitios adicionales de WordPress. Los datos no mostraban ninguna indicación de que la vulnerabilidad se estuviera explotado. Como resultado, tomamos la decisión de retrasar la divulgación de este problema para dar tiempo a que se ejecuten las actualizaciones automáticas y asegurar que los usuarios estén protegidos antes de que el tema se hiciera público"

Fuente: The Hacker News

La solución para esto fue incluida en silencio en la versión 4.7.2. Esto se hizo intencionalmente para dar tiempo a todos a parchear. Recién ahora se están revelando los detalles porque se cree que la mayoría de los usuarios de WordPress ya actualizaron sus sitios.

La vulnerabilidad es fácil de explotar y afecta a las versiones 4.7 y 4.7.1 del sistema de administración de contenido de Wordpress (CMS), lo que permite a un atacante no autenticado modificar todas las páginas de los sitios sin parchear y redirigir a los visitantes a exploits maliciosos.

La vulnerabilidad fue descubierta y reportada por Marc-Alexandre Montpas de Sucuri al equipo de seguridad de WordPress, quien manejó el asunto muy bien al publicar un parche, pero no reveló detalles sobre el fallo en un esfuerzo por mantener a los atacantes lejos de explotar el error.

El error reside en la API REST de Wordpress que conduciría a la creación de dos nuevas vulnerabilidades: escalamiento de privilegios remotos e inyección de contenido. "Esta vulnerabilidad de escalamiento de privilegios afecta a la API REST de WordPress", escribe Montpas en una publicación del blog. "Uno de estos puntos permite el acceso (a través de la API) para ver, editar, eliminar y crear mensajes y, al final, un error sutil permite a los visitantes editar cualquier publicación del sitio.

¿Por qué WordPress demoró la divulgación de la vulnerabilidad?

El problema fue descubierto el 22 de enero y parcheado el 26 de enero en la versión 4.7.2. Los investigadores de Sucuri y Wordpress trabajaron en estrecha colaboración durante más de una semana para publicar el parche antes de que se hiciera público.La compañía también informó a las compañías de seguridad, incluyendo SiteLock, Cloudflare e Incapsula antes de la divulgación del parche.

"Creemos en la transparencia y, en este caso, retrasamos intencionalmente una semana la divulgación del problema para garantizar la seguridad de millones de sitios adicionales de WordPress. Los datos no mostraban ninguna indicación de que la vulnerabilidad se estuviera explotado. Como resultado, tomamos la decisión de retrasar la divulgación de este problema para dar tiempo a que se ejecuten las actualizaciones automáticas y asegurar que los usuarios estén protegidos antes de que el tema se hiciera público"

¡Parcha Wordpress ahora!

La falla se ha considerado crítica y, aunque la corrección se ha implementado automáticamente en millones de instalaciones de WordPress, los administradores que aún no han implementado el parche, deben actualizar a Wordpress versión 4.7.2 ya mismo.Fuente: The Hacker News

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!