Los CIOs deben mirar "sospechosos inusuales" IoT para evitar ataques DDoS

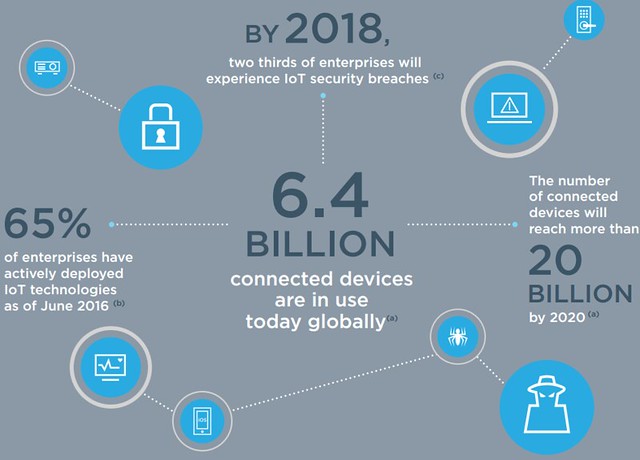

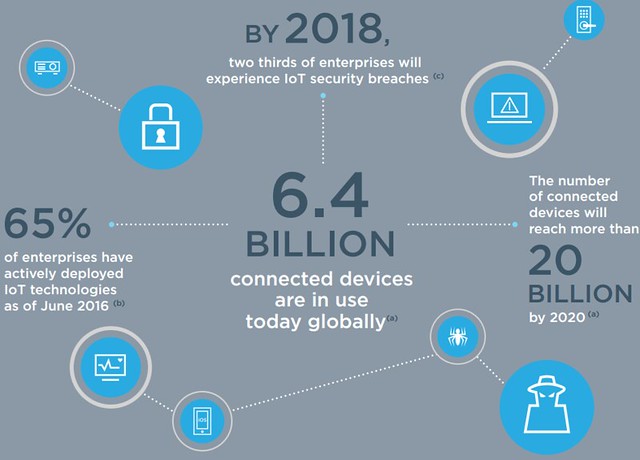

Los delincuentes no dan respiro: expertos han confirmado que los más recientes ataques cibernéticos que paralizaron sitios web aprovecharon dispositivos digitales. Esto ha generando nuevas preocupaciones de eSeguridad y sobre la amenaza (hace tiempo advertida) que supone la Internet de los objetos (IO) o de las Cosas (IoT, por sus siglas en inglés).

Según una nueva investigación de ForeScout Technologies [PDF], muchos de los dispositivos corporativos conectados corporativos tienen un firmware obsoleto y puede ser hackeado en cuestión de minutos.

Según una nueva investigación de ForeScout Technologies [PDF], muchos de los dispositivos corporativos conectados corporativos tienen un firmware obsoleto y puede ser hackeado en cuestión de minutos.

Los más populares de estos equipos vulnerables incluyen:

Los CIOs han pasado las últimas dos décadas usando cortafuegos, antivirus y herramientas anti-malware para construir fosos de protección alrededor de servidores y computadores.

Pero son los que Abreu llama los "sospechosos inusuales" los que pueden causar estragos. ¿De quienes hablamos? De lo que los hackers están usando actualmente como armas, es decir:

Dar de alta un dispositivo IoT y que esto favorezca un ataque DDoS no es difícil. ForeScout contrató a quien se describe a sí mismo como hacker ético, Samy Kamkar, para demostrar cómo intervenir una cámara de seguridad de nivel empresarial, la cual fue modificada y se pasó la última versión del firmware del fabricante.

En menos de una hora, Kamkar había explotado la contraseña predeterminada del dispositivo, obtenido acceso SSH raíz y plantó una puerta trasera que le permitirá mantener el control de la cámara, incluso si el administrador cambia la contraseña.

También instaló una puerta trasera que le permitió crear una conexión de salida para lanzar varios ataques desde el dispositivo. "[El exploit] da a los delincuentes privilegio pleno y les permite controlar el dispositivo completo, o lo utilizan como proxy para golpear a otros sistemas en esa red o incluso otras organizaciones en Internet", dice Kamkar.

Si lo que hizo Kamkar le suena familiar es porque esto fue exactamente el tipo de ataque DDoS que provocó la caída de Twitter, Feedly, Netflix, Spotify y varios otros sitios web hace algunas semanas.

El ataque explotó contraseñas del set de fabricación para esclavizar a más de 100.000 cámaras y DVR en la red de bots Mirai que, a su vez, bombardearon la infraestructura de red que operaba la consultora de servicios Dyn y que impidió que los clientes accedieran a más de 1.200 dominios.

Fuente: CIOAL

Los más populares de estos equipos vulnerables incluyen:

- Teléfonos VoIP

- Impresoras conectadas

- Sistemas de videoconferencia inteligentes

Los CIOs han pasado las últimas dos décadas usando cortafuegos, antivirus y herramientas anti-malware para construir fosos de protección alrededor de servidores y computadores.

Pero son los que Abreu llama los "sospechosos inusuales" los que pueden causar estragos. ¿De quienes hablamos? De lo que los hackers están usando actualmente como armas, es decir:

- Las cámaras digitales

- Los sistemas de videoconferencia

- Las grabadoras de DVD

- Otros dispositivos conectados a Internet.

Dar de alta un dispositivo IoT y que esto favorezca un ataque DDoS no es difícil. ForeScout contrató a quien se describe a sí mismo como hacker ético, Samy Kamkar, para demostrar cómo intervenir una cámara de seguridad de nivel empresarial, la cual fue modificada y se pasó la última versión del firmware del fabricante.

En menos de una hora, Kamkar había explotado la contraseña predeterminada del dispositivo, obtenido acceso SSH raíz y plantó una puerta trasera que le permitirá mantener el control de la cámara, incluso si el administrador cambia la contraseña.

También instaló una puerta trasera que le permitió crear una conexión de salida para lanzar varios ataques desde el dispositivo. "[El exploit] da a los delincuentes privilegio pleno y les permite controlar el dispositivo completo, o lo utilizan como proxy para golpear a otros sistemas en esa red o incluso otras organizaciones en Internet", dice Kamkar.

Si lo que hizo Kamkar le suena familiar es porque esto fue exactamente el tipo de ataque DDoS que provocó la caída de Twitter, Feedly, Netflix, Spotify y varios otros sitios web hace algunas semanas.

El ataque explotó contraseñas del set de fabricación para esclavizar a más de 100.000 cámaras y DVR en la red de bots Mirai que, a su vez, bombardearon la infraestructura de red que operaba la consultora de servicios Dyn y que impidió que los clientes accedieran a más de 1.200 dominios.

Fuente: CIOAL

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!