Botnet Mirai: Internet de las Cosas está "destruyendo" Internet

Una botnet masiva de dispositivos asociados a Internet de las Cosas (IoT) hackeados se ha visto implicada en uno de los ataque de DDoS más grande de la historia y que causó una interrupción importante en el servicio de DNS y por lo tanto en Internet.

La botnet es conocida con el nombre de Mirai ("futuro" en japonés) y es en parte la responsable por el ataque que dejó intermitentemente algunos sitios web muy populares. Según Level 3 Communications, "Los ataques eran provenientes de diversas localizaciones y de una botnet creada con dispositivos IoT".

La botnet es conocida con el nombre de Mirai ("futuro" en japonés) y es en parte la responsable por el ataque que dejó intermitentemente algunos sitios web muy populares. Según Level 3 Communications, "Los ataques eran provenientes de diversas localizaciones y de una botnet creada con dispositivos IoT".

El viernes por la mañana el objetivo fue Dyn, una empresa que ofrece servicios de DNS a sitios como Twitter, Spotify, Github y muchos otros. Según informó la empresa, el ataque fue concentrado principalmente en la infraestructura de servicios nombres de dominio (DNS) en la costa este de Estados Unidos. "Quien está detrás del ataque estaba usando alrededor del 10 por ciento de los nodos que componen la botnet de Mirai, que consiste en aproximadamente 550.000 nodos". Según el último reporte de Dyn del 21/10, "Observamos alrededor de 10 millones de direcciones IP únicas asociadas con el botnet Mirai".

El botnet Mirai es notable porque en gran parte de su estructura consiste en dispositivos IoT, tales como cámaras de seguridad, que no se pueden actualizar fácilmente y son casi imposibles de asegurar. En otras palabras, el botnet Mirai está creciendo rápidamente y no se puede detener fácilmente.

En concreto, Flashpoint apunta al fabricante chino XiongMai Technology, que hace componentes que luego vende a otros fabricantes. Entre los productos afectados se encuentran, principalmente y según dichos investigadores, cámaras IP y dispositivos de grabación de vídeo (DVRs). Además, en los últimos días se ha sabido que Sierra Wireless ha emitido una alerta a los usuarios de algunos modelos de sus dispositivos Airlink Cellular Gateway para que cambien las contraseñas que vienen de fábrica por otras más robustas.

En concreto, Flashpoint apunta al fabricante chino XiongMai Technology, que hace componentes que luego vende a otros fabricantes. Entre los productos afectados se encuentran, principalmente y según dichos investigadores, cámaras IP y dispositivos de grabación de vídeo (DVRs). Además, en los últimos días se ha sabido que Sierra Wireless ha emitido una alerta a los usuarios de algunos modelos de sus dispositivos Airlink Cellular Gateway para que cambien las contraseñas que vienen de fábrica por otras más robustas.

Según la empresa Corero Network Security, entre el tráfico detectado en el ataque a Dyn se detectó mucho tráfico de respuestas CLDAP, lo que apunta a que se ha descubierto un 0-Day que permite hacer una amplificación con estas peticiones suplantando la dirección de origen de la petición CLDAP.

Se sabe que el C&C de Mirai fue parte del ataque contra la infraestructura de Dyn pero aún no se divulgó si hay otras botnets implicadas. Por ejemplo, existe otra botnet similar denominda Hajime ("comienzo" en japonés), que a grandes rasgos es similar a Mirai, Rex o NyaDrop y que también utiliza dispositivos infectados y es compatible con muchas arquitecturas como MIPS.

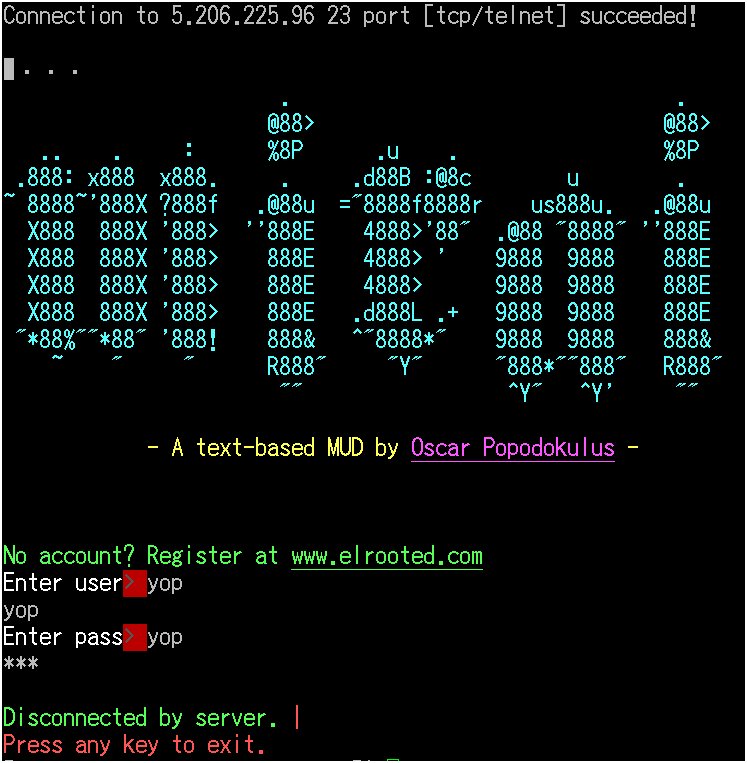

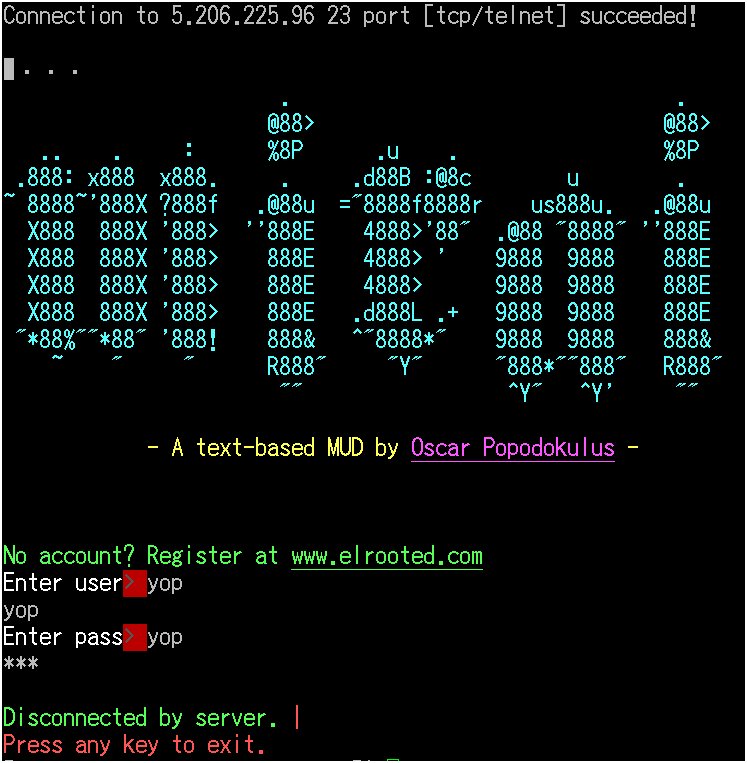

El creador detrás de este botnet utiliza el seudónimo de Anna-Senpai, un nombre que al parecer hace referencia a la serie japonesa Shimoneta. Dicha novela representa un mundo distópico y vigilado a través de dispositivos tecnológicos, muy similar al argumento de la novela de "1984" de George Orwell.

En septimbre pasado Mirai también participó en el ataque de 620Gbps contra Brian Krebs y el propio Krebs hablaba de Bashlight, otra botnet que opera de forma similar y que se filtró el año pasado. Una persona podría haber logrado el control total de Mirai y tendría más que suficientes dispositivos para saturar las consultas de DNS.

Apenas hace una semana, el Computer Emergency preparación Team (CERT) advirtió sobre los peligros de los ataques de DDoS por botnets creadas con dispositivos de Internet de las Cosas. Dado que el código detrás de Mirai ha sido hecho público (análisis 1 - análisis 2 - original), US-CERT predice más ataques.

Apenas hace una semana, el Computer Emergency preparación Team (CERT) advirtió sobre los peligros de los ataques de DDoS por botnets creadas con dispositivos de Internet de las Cosas. Dado que el código detrás de Mirai ha sido hecho público (análisis 1 - análisis 2 - original), US-CERT predice más ataques.

Fuente: MotherBoard

La botnet es conocida con el nombre de Mirai ("futuro" en japonés) y es en parte la responsable por el ataque que dejó intermitentemente algunos sitios web muy populares. Según Level 3 Communications, "Los ataques eran provenientes de diversas localizaciones y de una botnet creada con dispositivos IoT".

La botnet es conocida con el nombre de Mirai ("futuro" en japonés) y es en parte la responsable por el ataque que dejó intermitentemente algunos sitios web muy populares. Según Level 3 Communications, "Los ataques eran provenientes de diversas localizaciones y de una botnet creada con dispositivos IoT".El viernes por la mañana el objetivo fue Dyn, una empresa que ofrece servicios de DNS a sitios como Twitter, Spotify, Github y muchos otros. Según informó la empresa, el ataque fue concentrado principalmente en la infraestructura de servicios nombres de dominio (DNS) en la costa este de Estados Unidos. "Quien está detrás del ataque estaba usando alrededor del 10 por ciento de los nodos que componen la botnet de Mirai, que consiste en aproximadamente 550.000 nodos". Según el último reporte de Dyn del 21/10, "Observamos alrededor de 10 millones de direcciones IP únicas asociadas con el botnet Mirai".

El botnet Mirai es notable porque en gran parte de su estructura consiste en dispositivos IoT, tales como cámaras de seguridad, que no se pueden actualizar fácilmente y son casi imposibles de asegurar. En otras palabras, el botnet Mirai está creciendo rápidamente y no se puede detener fácilmente.

Según la empresa Corero Network Security, entre el tráfico detectado en el ataque a Dyn se detectó mucho tráfico de respuestas CLDAP, lo que apunta a que se ha descubierto un 0-Day que permite hacer una amplificación con estas peticiones suplantando la dirección de origen de la petición CLDAP.

Se sabe que el C&C de Mirai fue parte del ataque contra la infraestructura de Dyn pero aún no se divulgó si hay otras botnets implicadas. Por ejemplo, existe otra botnet similar denominda Hajime ("comienzo" en japonés), que a grandes rasgos es similar a Mirai, Rex o NyaDrop y que también utiliza dispositivos infectados y es compatible con muchas arquitecturas como MIPS.

El creador detrás de este botnet utiliza el seudónimo de Anna-Senpai, un nombre que al parecer hace referencia a la serie japonesa Shimoneta. Dicha novela representa un mundo distópico y vigilado a través de dispositivos tecnológicos, muy similar al argumento de la novela de "1984" de George Orwell.

En septimbre pasado Mirai también participó en el ataque de 620Gbps contra Brian Krebs y el propio Krebs hablaba de Bashlight, otra botnet que opera de forma similar y que se filtró el año pasado. Una persona podría haber logrado el control total de Mirai y tendría más que suficientes dispositivos para saturar las consultas de DNS.

Fuente: MotherBoard

hay XC

ResponderBorrar