La red de telefonía puede ser espiada por fallas de diseño en el protocolo SS7

Es un dato "viejo", pero vigente y había que demostrarlo a lo grande. Recientemente ha sido probado en un programa de televisión una vulnerabilidad falla de diseño en el protocolo Signalling System No.7 (SS7). El error podría haber estado siendo utilizada para rastrear la ubicación y espiar mensajes y llamadas telefónicas de cualquier tipo de smartphone en cualquier lugar del mundo.

El problema reside en SS7, con conjunto de protocolos creados en 1975 y utilizado por más de 800 operadores de telecomunicaciones alrededor del mundo para intercambiar información con otros, intercambiar datos de facturación, permite el roaming, enviar SMS y otras funciones de señalización de telefonía.

La vulnerabilidad afecta a todos los teléfonos, si se está ejecutando iOS o Android. Los defectos en el diseño en SS7 han estado en circulación desde 2014 e incluso ese año Tobias Engel mostró como manipular SS7 en la conferencia [31c3].

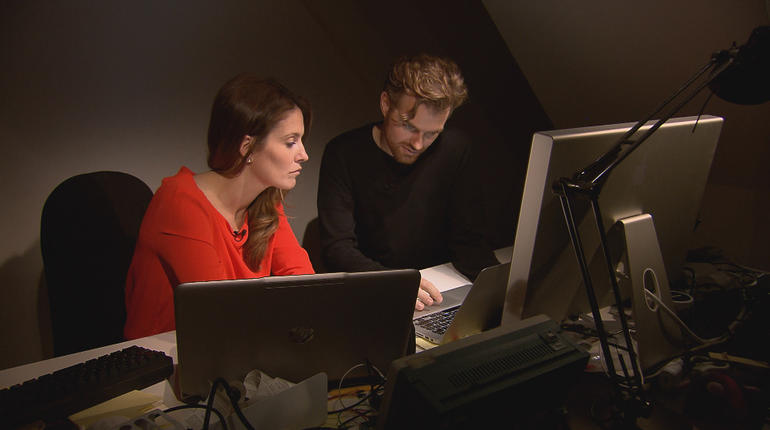

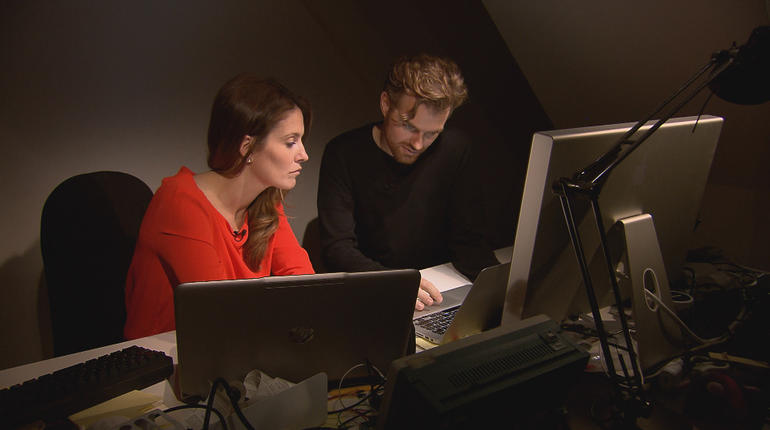

Para demostrar la gravedad de la falla, Karsten Nohl, un hacker alemán con un doctorado en University of Virginia, rastreó toda la información personal del iPhone del congresista Ted Lieu, ubicado en EE.UU. En una entrevista en el programa 60 Minutes, el pasado 17 de abril, Nohl brindó todos los detalles sobre la explotación del fallo, tomando como prueba el teléfono del congresista.

Esto permite rastrar a una persona con una exactitud de 50 metros y Nohl ya había mostrado como "defenderse" en la misma conferencia [31c3] en 2014. Ese año también crearon la aplicación de Android SnoopSnich para demostrar cómo se puede recolectar y analizar información a través del móvil. Esta aplicación permite colaborar en un proyecto de la empresa Security Research Labs para crear el GSM Security Map, que considera toda la seguridad de la red de telefonía celular.

Esto permite rastrar a una persona con una exactitud de 50 metros y Nohl ya había mostrado como "defenderse" en la misma conferencia [31c3] en 2014. Ese año también crearon la aplicación de Android SnoopSnich para demostrar cómo se puede recolectar y analizar información a través del móvil. Esta aplicación permite colaborar en un proyecto de la empresa Security Research Labs para crear el GSM Security Map, que considera toda la seguridad de la red de telefonía celular.

"La red móvil es independiente del chip GPS del teléfono, él sabe donde está el usuario. Así que cualquier opción que el congresista podría haber hecho, elegir un nuevo teléfono, elegir un nuevo número de PIN, instalar o no instalar ciertas aplicaciones, no tienen influencia sobre lo que estamos demostrando porque esto se dirige a la red móvil, que no puede ser controlada por el cliente" dijo Nohl.

Si uno de los operadores de telecomunicaciones es hackeado, todo el mundo está expuesto y está abierto a la intercepción a gran escala de su información, incluyendo las llamadas de voz, mensajes de texto, información de los metadatos y retransmisión de la facturación.

SANS señala [PDF] que las fallas críticas halladas en SS7 podrían representar la desaparición del protocolo. Este artículo sobre "Vulnerabilidades SS7 y rastreo global" brinda los detalles (en español) de los hallazgos por Nohl y Engel.

"La gente que sabía sobre este defecto [o defectos] debe ser despedida" dijo Lieu. "No se puede tener a toda la ciudadanía global, en riesgo de tener sus conversaciones telefónicas interceptadas por un defecto conocido, simplemente porque algunas agencias de inteligencia podrían obtener algunos datos".

La única forma de proteger las conversaciones y datos móviles es cifrarlos antes de que salgan del smartphone.

Fuente: AppAdvice

El problema reside en SS7, con conjunto de protocolos creados en 1975 y utilizado por más de 800 operadores de telecomunicaciones alrededor del mundo para intercambiar información con otros, intercambiar datos de facturación, permite el roaming, enviar SMS y otras funciones de señalización de telefonía.

La vulnerabilidad afecta a todos los teléfonos, si se está ejecutando iOS o Android. Los defectos en el diseño en SS7 han estado en circulación desde 2014 e incluso ese año Tobias Engel mostró como manipular SS7 en la conferencia [31c3].

Para demostrar la gravedad de la falla, Karsten Nohl, un hacker alemán con un doctorado en University of Virginia, rastreó toda la información personal del iPhone del congresista Ted Lieu, ubicado en EE.UU. En una entrevista en el programa 60 Minutes, el pasado 17 de abril, Nohl brindó todos los detalles sobre la explotación del fallo, tomando como prueba el teléfono del congresista.

"La red móvil es independiente del chip GPS del teléfono, él sabe donde está el usuario. Así que cualquier opción que el congresista podría haber hecho, elegir un nuevo teléfono, elegir un nuevo número de PIN, instalar o no instalar ciertas aplicaciones, no tienen influencia sobre lo que estamos demostrando porque esto se dirige a la red móvil, que no puede ser controlada por el cliente" dijo Nohl.

Si uno de los operadores de telecomunicaciones es hackeado, todo el mundo está expuesto y está abierto a la intercepción a gran escala de su información, incluyendo las llamadas de voz, mensajes de texto, información de los metadatos y retransmisión de la facturación.

SANS señala [PDF] que las fallas críticas halladas en SS7 podrían representar la desaparición del protocolo. Este artículo sobre "Vulnerabilidades SS7 y rastreo global" brinda los detalles (en español) de los hallazgos por Nohl y Engel.

"La gente que sabía sobre este defecto [o defectos] debe ser despedida" dijo Lieu. "No se puede tener a toda la ciudadanía global, en riesgo de tener sus conversaciones telefónicas interceptadas por un defecto conocido, simplemente porque algunas agencias de inteligencia podrían obtener algunos datos".

La única forma de proteger las conversaciones y datos móviles es cifrarlos antes de que salgan del smartphone.

Fuente: AppAdvice

"SS7 Vulnerability Isn’t a Flaw — It Was Designed That Way" : https://securityintelligence.com/ss7-vulnerability-isnt-a-flaw-it-was-designed-that-way/

ResponderBorrar