Cómo fue la fuga de información de #Panamapapers

Introducción

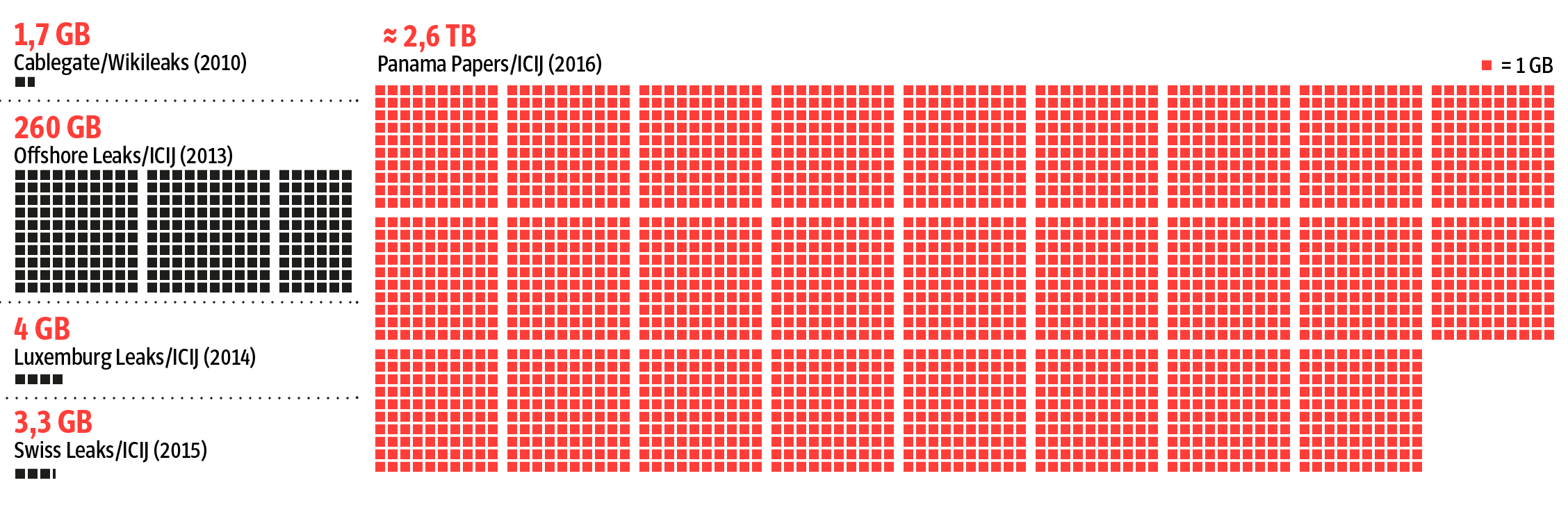

Cuando en 1971, Daniel Ellsberg filtró los papeles del Pentágono en New York Times, las 7.000 páginas de documentos secretos de la guerra de Vietnam representaron la fuga de información más grande de la historia. Esos documentos equivalían a un par docena Megabytes de un archivo de texto moderno. En 2010, WikiLeaks en 2010 publicó el Cablegate, una colección de documentos de 1,73 Gigabytes, cien veces mayor a la primera fuga.Si existiera una Ley de Moore para fuga de documentos, sería exponencial. han pasado cinco años de Cablegate aparece PanamaPapers un nuevo megaleak a escala mundial de 2,6 Terabytes (unas 2.600.000 páginas A4), 2.000 veces más grande que WikiLeaks; la base de datos Ashley Madison tiene unos 30 GB y la de Sony Pictures, un estimado de 230 GB. La información equivale a unas 13 toneladas de papel.

La filtración

"Se trata de prácticamente todos los documentos de esta firma durante un período de 40 años".La fuga, publicada por el consorcio de periodistas ICIJ, incluye más de 4,8 de correos electrónicos, 3 millones archivos de base de datos y 2,1 millones de archivos PDF de la firma de abogados panameña Mossack Fonseca que, según el análisis de los documentos filtrados, se especializan en la creación de empresas fantasmas (offshore) que sus clientes han utilizado para ocultar sus activos. Los documentos mencionan 15.600 empresas y 140 políticos y personalidades conectados con este tipo de acciones.

Ramón Fonseca, uno de los cofundadores dijo que "los documentos filtrados son auténticos y fueron obtenidos ilegalmente por hackers. Ya estamos en total conocimiento de las vulnerabilidades y cerramos el hueco. Supuestamente se accedió a los documentos a través de una o más vulnerabilidades en el servidor web o de correo electrónico de la empresa. Fonseca reiteró a Reuters que la irrupción había sido "limitada" y denunció una "campaña internacional contra la privacidad".

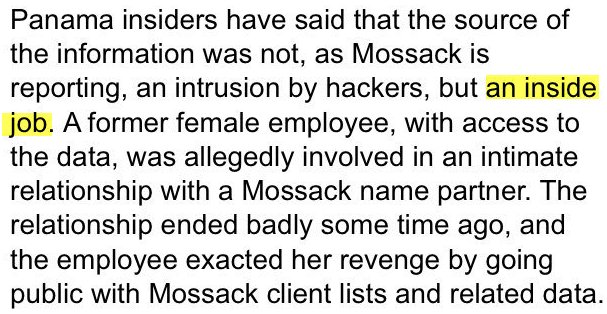

Sin embargo un rumor dice que fue un trabajo interno (insider) de una supuesta amante de uno de los directivos de la empresa panameña, con acceso a los archivos filtrados.

Lo confirmado es que incluso cuando estaban involucrados en varios supuestos delitos, sus mensajes de correo electrónico no estaban cifrados. Según el experto Christopher Soghoian, sus sitios web tenían vulnerabilidades: su sitio web principal tenía una versión de WordPress de hace tres meses y con algunas vulnerabilidades y; el portal usado por los clientes para acceder a datos sensibles corría un Drupal 7.23, una versión liberada hace tres años y con al menos 25 vulnerabilidades conocidas al momento de escribir esto. Dos de estas pudieron haber sido usadas para subir código al servidor.

Estas vulnerabilidades crítica estuvo abierta durante más de dos años y medio en el sitio de Mossack Fonseca. La fuga de documentos comenzó a finales de 2014, cuando la fuente se contactó con Bastian Obermayer del diario Süddeutsche Zeitung vía un chat cifrado, ofreciendo datos que pretendía hacer públicos.

Información cifrada y uso de software abierto

La fuente advirtió que su vida está en peligro, sólo está dispuesto a comunicarse a través de canales cifrados y se negó a reunirse en persona. La fuga no tiene precedentes y hasta ahora sólo se conoce que un denunciante anónimo, autodenominada "Jhon Doe", envió subrepticiamente una gigantesca colección de archivos a dos periodistas alemanes; luego fueron analizados por más de 400 periodistas en secreto durante más de un año, antes de un esfuerzo coordinado para hacerlos públicos.Todos los correos electrónicos, archivos e imágenes de Mossack Fonseca fueron almacenados en unidades cifradas y luego fueron movidas de forma segura a la nube de Amazon para evitar que las historias fueran filtradas antes de tiempo o vistas por alguien fuera del grupo. Al mismo tiempo debían poder seguir siendo utilizables tanto por los periodistas técnicos y no técnicos. El proceso fue realizado por completo usando tecnología de código abierto.

Todo el tiempo se usaron aplicaciones criptográficas como Signal, Threema y Wickr correo electrónico con PGP, chat cifrado con Jabber y otros qué métodos que no han sido divulgados.

Cada vez que el periodista y la fuente a establecieron una conexión, se utilizó una pregunta y respuesta conocida para autenticarse entre sí.

Trabajaron al menos 370 periodistas de más de 100 medios de comunicación de 80 países.

Después de ver una parte de los documentos, Suddeutsche Zeitung se contactó con ICIJ, que ya había ayudado a coordinar la fuga anterior del banco suizo HSBC.

Intercambio de información

Mientras tanto, los envíos de datos filtrados continuaron en forma fragmentaria. "Con el tiempo tuvismo más de 11,5 millones de documentos". Obermayer se negó a explicar cómo se intercambiaron los cientos de Gigabytes o Terabytes de información. Por la cantidad de datos se podría haber enviado en unidades de disco duros cifrados. "Aprendí mucho sobre cómo hacer transferencia segura de archivos grandes" dice Obermayer.Los desarrolladores de ICIJ desarrollaron un motor de búsqueda con autenticación de doble factor para los documentos filtrados y luego compartieron la URL a través de correo electrónico cifrado con decenas de medios de comunicación en todo el mundo. El sitio también cuenta con un sistema de chat cifrado en tiempo real.

De acuerdo con Mar Cabra, jefa de la Unidad de Datos e Investigación del ICIJ, los archivos y sus réplicas fueron distribuidos por diversos discos duros cifrados, usando el software VeraCrypt para proteger la información. Obermayer dijo que también usó esa herramienta al manipular los Panama Papers.

Para que la información estuviera accesible a más de 400 periodistas, los archivos fueron subidos a Amazon. La herramienta de búsqueda se basa en Solr de Apache, usado por un gran número de organizaciones especializadas en búsquedas, incluyendo DuckDuckGo, una herramienta enfocada en la privacidad. Solr se combinó con Tika de Apache, un software de indexado que puede analizar diferentes tipos de archivos, ya sean PDFs o correos electrónicos, como en los Panama Papers, filtrando el texto de los datos que no son esenciales. En las capas superiores estaba la interfaz, desarrollada usando Blackligth.

Un sitio separado, una "sala de prensa virtual" como la llamó Cabra, incluía una protección extra: la autenticación de dos factores mediante Google Authenticator. Los periodistas podían visualizar la información con tecnología de bases de datos gráficos Neo4j con Linkurious.

ICIJ también creó algunas de sus propias herramientas de código abierto y desarrolló una red social para los periodistas sobre el software Oxwall. Su contribución más reciente en Github es una herramienta de línea de comandos para el análisis de contenido.

Todas estas herramientas de código abierto.

Algunos reporteros, incluyendo aquellos en SZ, también usaron Nuix, una herramienta propietaria usada con frecuencia por los cuerpos de seguridad y empresas de auditoría para descubrir evidencia en los repositorios de datos.

Dónde está la información hoy

La base de datos que se subió a Amazon hasta ahora no ha sido filtrada pero parte de la misma ha sido publicada a través de una interface web:

El sitio oficial es el siguiente:

Y aquí hay algunos documentos de ejemplos:

- https://www.documentcloud.org/public/search/Source:%20%22Internal%20documents%20from%20Mossack%20Fonseca%20%28Panama%20Papers%29%22/p2

- https://cryptome.org/

Conclusión

A pesar de todo ese amplio acceso y apertura, la base de datos completa aún no se ha filtrado, algo que Wikileaks estado solicitando. Por ahora los medios de comunicación no tienen planeado liberar el conjunto de datos completo, al estilo WikiLeaks, porque se argumenta que expondría información confidencial de particulares inocentes. "No somos WikiLeaks. Estamos tratando de demostrar que puede hacerse periodismo con responsabilidad".Semanas antes de ponerse en contacto con los sujetos de la investigación, Obermayer tomó una precaución final: destruyó su teléfono y el disco duro de la computadora portátil que había utilizado para sus conversaciones con la fuente: "mejor prevenir que curar" dice.

"No sé el nombre o la identidad de la persona, pero yo diría que lo/la conozco. Por ciertos períodos hablé con esa persona más que a mi esposa" dice Obermayer.

La nueva era de megaleaks ya está en marcha: Panamapapers representa la cuarta fuga de paraísos fiscales coordinada por ICIJ desde 2013. A medida que las herramientas de cifrado y anonimato se generalicen y sean más fácil de usar, más fuentes podrán llegar de forma segura a los periodistas de todo el mundo. Herramientas como Tor y Onionshare hacen más fácil transferir la información y los datos entran cada vez en hardware más pequeño por lo que un insider motivado puede robar datos más facilmente.

La aparición del medio The Intercept cofundado por Glenn Greenwald, Laura Poitras y Jeremy Scahill, ha mostrado también cómo las herramientas de cifrado pueden combinarse con el periodismo de investigación para producir estas fugas. Decenas de medios de comunicación tienen upload anónimo que utilizan protecciones criptográficas para proteger a las fuentes.

Fuente: Wired | Forbes

Super los artículos que publica muy Buenos los felicito los sigo siempre

ResponderBorrarLo dicho... Muchos de los ataques inician desde adentro de las organizaciones. Y si realmente fue un caso de amantes/faldas y celos entre sus directivos, ese fue el eslabón mas grande y vulnerable que tenían adentro. Que buen articulo! =)

ResponderBorrar