SSL: Interceptado hoy, descifrado mañana (I)

Millones de sitios web y miles de millones de personas dependen de SSL/TLS para proteger la transmisión de información confidencial, como contraseñas, detalles de tarjetas de crédito e información personal con la expectativa de que el cifrado garantice privacidad. Sin embargo, documentos recientemente filtrados parecen revelar que la NSA , la Agencia Nacional de Seguridad de Estados Unidos, registra un gran volumen de tráfico de Internet y retiene comunicaciones cifradas para un posterior criptoanálisis.

Estados Unidos no es el único gobierno que desea controlar el tráfico cifrado de Internet: Arabia Saudita ha pedido ayuda para descifrar tráfico SSL, China ha sido acusado de llevar a cabo un ataque MITM contra GitHub solo SSL e Irán ha sido informado que se dedique a la inspección en profundidad de paquetes y más, por nombrar sólo algunos.

La razón por la que los gobiernos podrían considerar avanzar con el registro y almacenamiento de grandes volúmenes de tráfico cifrado es que si la clave privada está disponible en algún momento, (quizás a través de una orden judicial, ingeniería social, un ataque con éxito contra el sitio web o a través de criptoanálisis) todo el tráfico histórico del sitio afectado podría ser descifrado. Esto realmente abriría la caja de Pandora, ya que en un sitio ocupado una simple tecla descifraría todo el tráfico cifrado enviado a millones de personas.

Hay una defensa en contra de esto, conocido como el confidencialidad/secreto perfecto directo (PFS). Cuando se utiliza PFS, el compromiso de la clave privada de un sitio con SSL no necesariamente revela los secretos de la comunicación privada enviada, las conexiones a sitios SSL que utilizan PFS tienen una clave por sesión que no se revela si se ve comprometida la clave privada a largo plazo. La seguridad de PFS depende de que ambas partes descartan el "secreto" compartido, luego de que la transacción se haya completado (o después de un período de tiempo razonable para permitir reanudar la sesión).

Fisgones que desean descifrar la comunicación más allá de que ha utilizado PFS se enfrentan a una tarea de enormes proporciones: cada sesión debe ser atacada de forma independiente. Cuando las conexiones SSL no utilizan PFS , la clave secreta utilizada para cifrar el resto de la sesión es generada por el sitio y enviada cifrada junto al par de claves privada-pública. Si alguna vez la clave privada es comprometida, todas las sesiones cifradas anteriores son fáciles de descifrar.

PFS fue inventado en 1992, dos años antes que el protocolo SSL y, por lo tanto sería razonable esperar que SSL hiciera uso de PFS desde el principio. Sin embargo, casi veinte años más tarde, el uso de PFS no es utilizado por la mayoría de los sitios SSL.

El uso de PFS depende de la negociación entre el navegador y el sitio web y del conjunto de cifrado utilizados (cipher suite). PFS confiere ventajas en cuestiones de confidencialidad pero tiene algunos inconvenientes de rendimiento. Por otro lado, hay un número pequeño de navegadores y si un gobierno deseara maximizar su influencia en la restricción de la utilización de PFS, sólo debería comenzar con esos navegadores.

Las suites de cifrado que proporcionan secreto perfecto son aquellas que utilizan intercambio de claves Diffie-Hellman, firmados por el servidor, auque la clave del servidor puede ser de tipo RSA.

Considerando TLS: hay dos suites de cifrado que utiliza AES con una llave de 256 bits y SHA-1 para la verificación de la integridad:

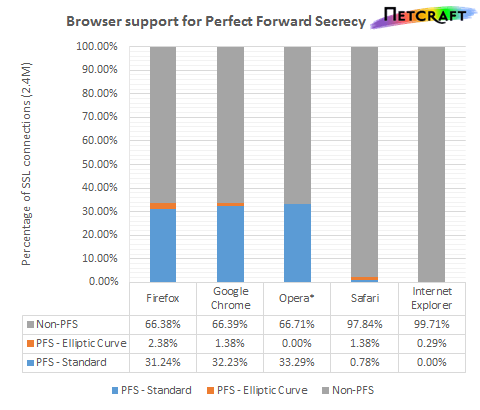

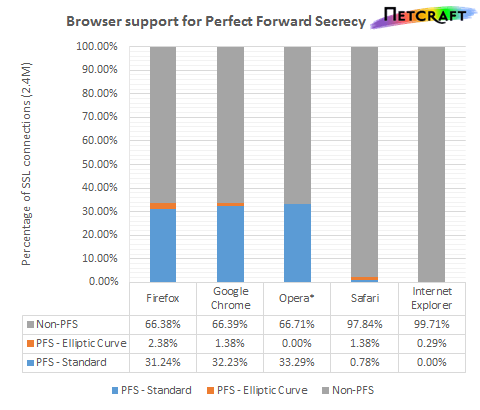

Netcraft ha probado la suite de cifrado de los cinco navegadores más importantes (Internet Explorer, Google Chrome, Firefox, Safari y Opera ) contra 2.4 millones de sitios SSL obtenidos de la encuesta SSL de Netcraft realizada en Junio. El soporte para PFS varió significativamente entre los distintos navegadores: sólo una pequeña fracción de las conexiones SSL de Internet Explorer trabajaron con PFS; mientras que Google Chrome, Opera y Firefox estuvieron protegidos en aproximadamente un tercio de las conexiones. Safari se desempeñó solo un poco mejor que Internet Explorer.

Fuente: Netcraft

Estados Unidos no es el único gobierno que desea controlar el tráfico cifrado de Internet: Arabia Saudita ha pedido ayuda para descifrar tráfico SSL, China ha sido acusado de llevar a cabo un ataque MITM contra GitHub solo SSL e Irán ha sido informado que se dedique a la inspección en profundidad de paquetes y más, por nombrar sólo algunos.

La razón por la que los gobiernos podrían considerar avanzar con el registro y almacenamiento de grandes volúmenes de tráfico cifrado es que si la clave privada está disponible en algún momento, (quizás a través de una orden judicial, ingeniería social, un ataque con éxito contra el sitio web o a través de criptoanálisis) todo el tráfico histórico del sitio afectado podría ser descifrado. Esto realmente abriría la caja de Pandora, ya que en un sitio ocupado una simple tecla descifraría todo el tráfico cifrado enviado a millones de personas.

Hay una defensa en contra de esto, conocido como el confidencialidad/secreto perfecto directo (PFS). Cuando se utiliza PFS, el compromiso de la clave privada de un sitio con SSL no necesariamente revela los secretos de la comunicación privada enviada, las conexiones a sitios SSL que utilizan PFS tienen una clave por sesión que no se revela si se ve comprometida la clave privada a largo plazo. La seguridad de PFS depende de que ambas partes descartan el "secreto" compartido, luego de que la transacción se haya completado (o después de un período de tiempo razonable para permitir reanudar la sesión).

Fisgones que desean descifrar la comunicación más allá de que ha utilizado PFS se enfrentan a una tarea de enormes proporciones: cada sesión debe ser atacada de forma independiente. Cuando las conexiones SSL no utilizan PFS , la clave secreta utilizada para cifrar el resto de la sesión es generada por el sitio y enviada cifrada junto al par de claves privada-pública. Si alguna vez la clave privada es comprometida, todas las sesiones cifradas anteriores son fáciles de descifrar.

PFS fue inventado en 1992, dos años antes que el protocolo SSL y, por lo tanto sería razonable esperar que SSL hiciera uso de PFS desde el principio. Sin embargo, casi veinte años más tarde, el uso de PFS no es utilizado por la mayoría de los sitios SSL.

El uso de PFS depende de la negociación entre el navegador y el sitio web y del conjunto de cifrado utilizados (cipher suite). PFS confiere ventajas en cuestiones de confidencialidad pero tiene algunos inconvenientes de rendimiento. Por otro lado, hay un número pequeño de navegadores y si un gobierno deseara maximizar su influencia en la restricción de la utilización de PFS, sólo debería comenzar con esos navegadores.

Las suites de cifrado que proporcionan secreto perfecto son aquellas que utilizan intercambio de claves Diffie-Hellman, firmados por el servidor, auque la clave del servidor puede ser de tipo RSA.

Considerando TLS: hay dos suites de cifrado que utiliza AES con una llave de 256 bits y SHA-1 para la verificación de la integridad:

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA

Netcraft ha probado la suite de cifrado de los cinco navegadores más importantes (Internet Explorer, Google Chrome, Firefox, Safari y Opera ) contra 2.4 millones de sitios SSL obtenidos de la encuesta SSL de Netcraft realizada en Junio. El soporte para PFS varió significativamente entre los distintos navegadores: sólo una pequeña fracción de las conexiones SSL de Internet Explorer trabajaron con PFS; mientras que Google Chrome, Opera y Firefox estuvieron protegidos en aproximadamente un tercio de las conexiones. Safari se desempeñó solo un poco mejor que Internet Explorer.

Continuará...

Traducción: Mauro Gioino de la Redacción de Segu-InfoFuente: Netcraft

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!